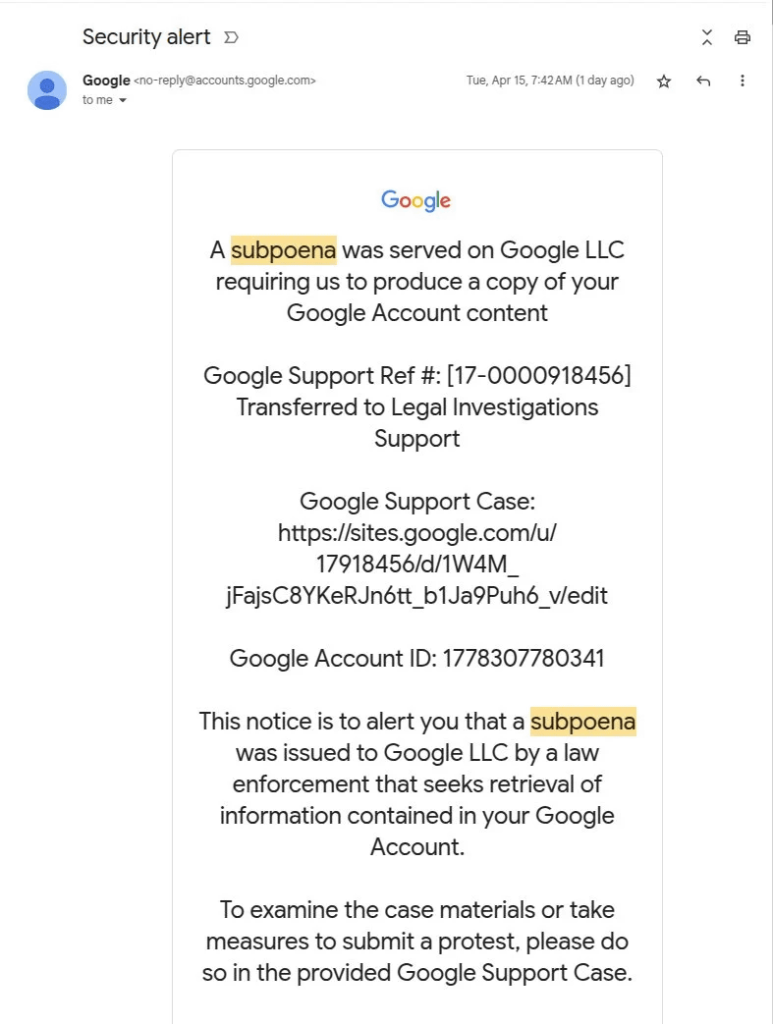

구글 정규 보안 알림에 사용되는 이메일 주소인 no-reply@google.com에서 전송된 것처럼 위장하는 피싱 이메일 존재가 밝혀졌다.

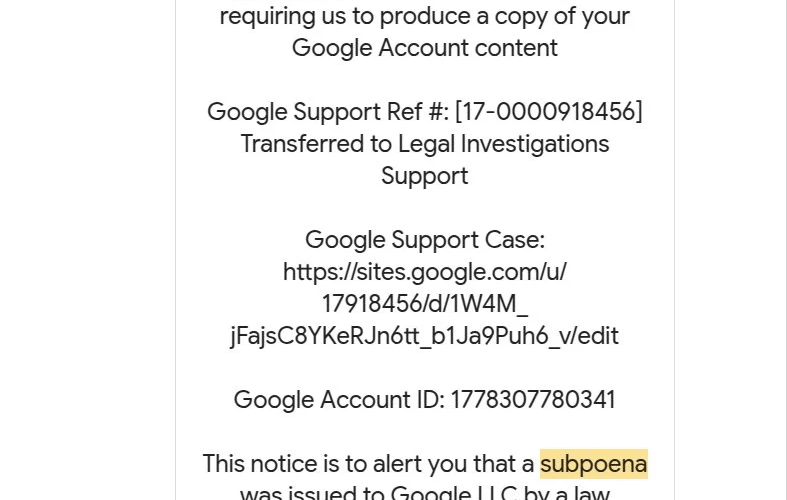

이더리움 블록체인과 상호작용할 수 있는 분산형 오픈 네이밍 시스템인 이더리움 네임 서비스(ENS)를 개발하는 닉 존슨이 구글에서 온 것으로 보이는 보안 경고 이메일을 받았다. 이 이메일에는 법 집행 기관에서 구글 계정 내용을 요구하는 소환장이 도착했다는 내용이 적혀 있었다고 한다.

그가 받은 이메일을 보면 대부분 정당한 표기로 보이기 때문에 사기 징후를 어디서 찾아야 할지 모르는 기술에 익숙하지 않은 사용자를 속일 가능성이 높다는 지적이다.

하지만 곧 이메일에 기재된 지원 포털 URL이 구글의 무료 웹 구축 플랫폼인 구글 사이트(sites.google.com)에서 호스팅되고 있다는 걸 알아차렸다. 구글 도메인 상에 있기 때문에 보안에 익숙하지 않은 사람이라면 의문을 품지 않을 수도 있지만 구글 지원 포털이 sites.google.com에서 호스팅되고 있다는 건 명백히 부자연스럽다.

이 지원 포털을 열면 구글 지원 페이지를 완벽하게 복제한 가짜 웹페이지가 표시된다. 그는 이 페이지가 피싱 사기용으로 준비된 페이지라는 것을 알 수 있는 유일한 단서는 accounts.google.com이 아닌 sites.google.com에서 호스팅되고 있다는 점뿐이라고 지적했다. 이메일 인증 플랫폼인 EasyDMARC도 도메인이 진짜처럼 보인다고 해서 호스팅된 콘텐츠도 진짜라는 보장은 없다고 지적했다.

EasyDMARC는 구글 사이트는 구글 워크스페이스 일부로 인증된 사용자는 누구나 구글 워크스페이스 하에서 호스팅되는 맞춤형 웹사이트를 만들 수 있다며 사용 편의성, 비용 절감, 구글 서비스와의 네이티브 통합으로 인해 사내용 콘텐츠나 일반인용 콘텐츠에 널리 사용되고 있지만 이런 편리함이 공격자에 의해 무기화되고 있다고 지적했다. EasyDMARC는 구글 사이트가 위험한 이유로 3가지를 꼽았다.

첫째 구글 계정을 가진 사람이라면 누구나 정당해 보이고 신뢰할 수 있는 구글 소유 도메인에서 호스팅되는 사이트를 만들 수 있는 점. 둘째 커스텀 호스팅이나 도메인 등록이 필요 없어 공격자는 구글 SSL 인증서와 브랜드 평판을 활용할 수 있는 점. 셋째 공격자는 일반 사용자 신뢰나 자동 링크 검증 체크를 통과하는 도메인 하에 가짜 콘텐츠를 삽입할 수 있는 점이다.

그는 가짜 지원 포털은 이메일 수신자 구글 계정을 침해하기 위해 자격 증명을 수집하는 걸 목적으로 구축된 것이라고 추측하고 있다.

이 피싱 이메일의 교묘한 점 중 하나는 DKIM 리플레이 공격이라 불리는 방법으로 구글 DKIM(DomainKeys Identified Mail) 검증을 통과한 것처럼 보인다는 점이다.

구체적으로는 공격자는 먼저 구글 no-reply@accounts.google.com에서 진짜 이메일을 수신해야 한다. 이것에는 유효한 DKIM 서명이 포함되어 있다. 그 후 공격자는 DKIM에 의해 서명된 걸 전혀 변경하지 않고 헤더와 본문을 포함한 이메일 그 자체를 추출해 저장했다.

DKIM은 이메일을 처음 전송할 때 특정 헤더와 본문에 디지털 서명을 적용해 기능한다. 이 서명은 발신자의 비밀 키를 사용하여 생성되며 이메일 자체 헤더로 첨부된다.

메시지가 전달되면 서명 대상이 되는 이메일 내용과 헤더가 변경되지 않는 한 원래의 DKIM 서명은 일반적으로 그대로 남아있다. 전달 서비스는 원본 메시지를 그대로 보존하는 경우가 많기 때문에 DKIM 서명은 여전히 유효하며 발신자 공개 DNS 레코드를 사용해 검증할 수 있는 것이다.

그 후 공격자는 마이크로소프트의 이메일 서비스인 아웃룩 이메일 주소를 사용해 위장 메시지를 전송했다. 마이크로소프트는 메시지를 커스텀 SMTP 서비스에 전달하는데 이 시스템은 중간 중계 역할을 하므로 사칭을 구글로부터 멀어지게 한다.

메시지는 네임치프(Namecheap) 이메일 인프라(PrivateEmail)에 의해 수신되어 이메일 전달이 제공된다고 한다. 이때 관련 시스템은 mta-02.privateemail.com, DIR-08, fwd-04.fwd.privateemail.com, fwd-04-1.fwd.privateemail.com 4가지다.

구글 워크스페이스 계정(무료 체험판)을 등록하고 DNS TXT 레코드로 도메인을 검증한다. 다음으로 구글 오스(Google OAuth) 앱을 만들고 해당 계정에 대한 접근을 허가한다. 여기서 문제가 되는 건 구글이 알림이나 통지를 비공개로 등록한 이메일 주소로 전송한다는 점이다. 이 이메일 주소는 도메인이 검증되지만 구글과는 다른 MX 레코드가 사용된다.

또 구글 앱 이름 필드에 원하는 걸 무엇이든 입력할 수 있다는 점이 문제다. 발신자 주소로 no-reply@account.google.com을 입력하는 것도 가능하며 이로 인해 회신 주소는 임의의 것이 된다.

그 결과 이메일 내 ‘From’과 서명자(Signed-by)는 구글 주소가 되고 발신자(mailed-by)는 fwd-04-1.fwd.privateemail.com이라는 주소가 된다고 한다.

보고한 피싱 이메일 공격과 유사한 수법은 구글 이외 플랫폼에서도 시도되고 있다. 지난 3월에는 페이팔 사용자를 겨냥한 유사한 피싱 이메일 공격이 보고됐다. 페이팔 사용자를 겨냥한 피싱 이메일 공격의 경우 공격자가 선물 주소 옵션을 사용해 페이팔 계정에 연결된 피싱 이메일 공격을 만들 수 있게 된다는 게 밝혀졌다.

한편 발견자는 구글에 버그 리포트를 제출했으며 구글은 처음에 프로세스가 의도한 대로 작동하고 있다고 답변했지만 이후 오스 취약점을 수정하기 위해 노력하고 있다고 답변했다고 한다. 관련 내용은 이곳에서 확인할 수 있다.