마이크로소프트는 지난 5월 PC 모든 조작을 기록하고 검색할 수 있는 AI 기능 리콜(Recall)을 발표했지만 리콜에 대해서는 보안과 프라이버시 측면에서 우려의 목소리가 이어졌다. 최근 마이크로소프트는 6월 18일 출시되는 코파일럿+PC(Copilot+ PC) 초기 릴리스에는 리콜이 탑재되지 않을 것이라고 발표했다.

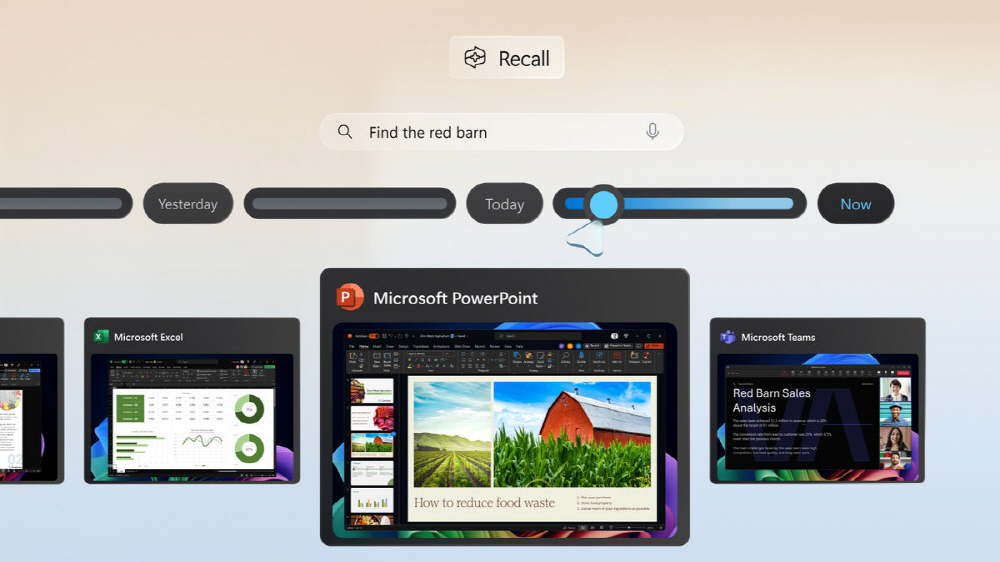

리콜이란 PC상 조작을 스크린샷과 함께 기록하고 여기에 포함된 문자열이나 이미지를 데이터베이스화해 나중에 검색할 수 있게 하는 기능이다. 마이크로소프트는 이 리콜l을 강력한 AI 처리 전용 칩을 탑재한 코파일럿+ PC 주력 기능으로 홍보해 왔다.

하지만 리콜에 대해선 해커가 PC에 침입할 경우 이 기능을 활성화하면 PC상 정보가 유출될 수 있다는 지적이 이어졌고 실제로 PC에서 리콜 기록 데이터를 추출하는 방법도 발견됐다.

이에 마이크로소프트는 6월 7일 리콜을 기본적으로 비활성화 상태로 두기, 리콜 활성화 시 윈도 헬로 인증 요구, 데이터베이스 암호화를 포함한 보안 강화 등 기능 개선을 발표했다.

마이크로소프트는 6월 18일 각사에서 출시되는 코파일럿+ PC에 리콜이 탑재되지 않을 것이라고 발표했다. 마이크로소프트는 이번 릴리스에서 리콜은 코파일럿+ PC에서 활용 가능한 프리뷰 경험에서 윈도 인사이더 프로그램을 통해 프리뷰 단계로 이동한다. 윈도 인사이더 커뮤니티로부터 리콜에 대한 피드백을 받은 뒤 평소와 같이 모든 코파일럿+ PC에 프리뷰 단계 리콜을 탑재할 예정이라고 설명했다.

또 마이크로소프트는 윈도 인사이더 커뮤니티 전문 지식을 활용해 리콜 경험이 품질과 보안에 대한 높은 평가 기준을 충족하는지 확인하기 위해 리콜 릴리스 모델을 조정하고 있다. 이번 결정은 모든 고객에게 신뢰성 높고 안전하며 견고한 경험을 제공하고 모든 코파일럿+ PC 사용자가 이 기능을 활용할 수 있게 하기 전에 추가 피드백을 구하려는 마이크로소프트의 의지를 반영한 것이라며 윈도 인사이더 프로그램에서 리콜을 사용할 수 있게 되면 입수 방법 등 세부사항을 새 블로그 포스트로 공유할 것이라고 밝혔다.

마이크로소프트 브래드 스미스 사장은 미 하원 국토안보위원회 청문회에서 마이크로소프트는 보안을 최우선 과제로 삼고 있다고 증언했으며 회사는 전 직원 대상 6개월마다 평가 시 보안 항목을 추가할 것이라고 밝혔다. 스미스 사장은 이 변화로 인해 모든 직원 연봉과 보너스에 사이버 보안이 고려되게 된다고 덧붙였다. 관련 내용은 이곳에서 확인할 수 있다.

한편 전 직원이 마이크로소프트가 보안보다 이익을 우선시하며 연방정부와 대기업 해킹으로 이어질 수 있는 취약점을 수년간 무시했다고 증언했다는 보도가 나왔다.

2020년 12월 미국 각종 정부기관과 대기업이 러시아 정부 지원을 받는 해커에게 해킹당해 많은 기밀 데이터가 유출되는 사태가 일어났다. 이 해킹에는 마이크로소프트 제품에 있던 취약점이 악용됐지만 마이크로소프트 직원은 이 취약점을 2016년부터 알아차리고 반복적으로 경고했음에도 불구하고 마이크로소프트는 보안보다 이익을 우선시해 무시했다고 보도된 것.

2014년 마이크로소프트에 입사한 앤드루 해리스는 7년간 국방부에서 디바이스 보호에 종사한 경력을 가진 ID 및 액세스 관리 전문가다. 마이크로소프트에서는 고스트버스터즈로 알려진 기밀성이 높은 해킹 사례 대응팀에 배치되어 2016년에는 해커가 미국 대기업에 침입한 사례를 조사했다고 한다. 이 사례에서는 기업 클라우드가 관련되어 있고 해커가 거의 흔적을 남기지 않고 해킹을 수행한 게 특징이었다.

이 사례에 대해 발생 가능한 다양한 시나리오를 조사한 그는 로그인 한 번으로 다수 클라우드 서비스에 로그인할 수 있게 하는 액티브 디렉토리 페더레이션 서비스(AD FS)라는 마이크로소프트 제품에 공격을 가능케 하는 취약점이 있음을 발견했다. AD FS에선 SAML(Security Assertion Markup Language)이라는 컴퓨터 언어로 사용자 인증을 하는데 해커가 한번 AD FS 서버에서 비밀키를 추출하는 데 성공하면 최고 수준 액세스 권한을 가진 사용자를 가장할 수 있는 토큰을 위조할 수 있었다. 이 토큰은 마치 건물 마스터키와 같아서 해커는 거의 흔적 없이 자유롭게 클라우드 서비스에 로그인해 중요 기밀 데이터를 훔칠 수 있었다. 이 공격 방식을 SAML 공격이라고 한다.

보통 알 수 없는 IP주소나 외부 IP주소가 클라우드 서비스 접근을 시도하면 네트워크 관리자가 이를 탐지해 대응하지만 SAML 공격의 경우 해커가 마스터키에 해당하는 위조 토큰을 갖고 있어 다양한 서비스에 침입할 때에도 정상 사용자와 다를 바 없는 흔적만 남겨 탐지하기 어렵다.

해리스가 SAML 공격 위험성을 상부에 호소하자 상부는 마이크로소프트 내부 보안 문제에 대응하는 MSRC(Microsoft Security Response Center)와 논의하라고 했다. 하지만 MSRC는 만성적인 인력 부족에 시달려 어떻게 하면 문제를 해결하지 않고 넘길 수 있을지 고민하는 경향이 있었는데 다음 제품 버전에서 해결하겠다며 수정을 미루는 경우가 많았다고 한다. SAML 공격에 대해서도 해커가 먼저 온프레미스 서버에 접근해야만 취약점을 악용할 수 있다는 이유로 긴급성이 낮다며 MSRC는 대응을 거부했다. 해리스가 반발하며 문제가 심각하다고 호소해도 MSRC는 완강한 태도를 바꾸지 않았다.

해리스는 제품 관리자 등과 미팅 약속을 잡고 다른 측면에서 SAML 공격 위험성을 호소했다. 제품 자체를 수정하는 데에는 시간이 오래 걸리므로 해리스는 1회 로그인으로 온프레미스 서버와 각종 클라우드 서비스에 접근할 수 있게 하는 심리스 싱글사인온(Seamless SSO)을 끄도록 고객에게 알리면 취약점 악용을 막을 수 있을 것이라고 제안했다. 관련 내용은 이곳에서 확인할 수 있다.