러시아가 우크라이나 침공을 시작한 직후 어나니머스(Anonymous), 사이버파르티잔(Cyber Partisan) 등 세계적인 해킹 그룹이 러시아 은행과 뉴스, 러시아군이 이동에 이용했다는 벨라루스 철도망 등에 해킹 공격을 하고 있다. 3월 7일에는 어나니머스가 러시아 동영상 전달 서비스인 윙크(Wink)와 아이비(Ivi), TV 방송 채널인 러시아24(Russia 24), 채널원(Channel One), 모스크바24(Moscow 24)를 탈취해 수십 초 동안 우크라이나 현지 영상을 러시아 국민에게 전송했다. 그 뿐 아니라 러시아 통신 위성 해킹도 실시해 불어권을 대상으로 한 RT(Russia Today) 채널 영상도 탈취했다고 한다.

해킹 행위는 직접적으로 우크라이나 위기를 돕는 건 아니지만 해킹 그룹은 우크라이나에 대한 협력으로 러시아 정부와 관련한 사이버 부대 움직임을 둔화시키려는 의도로 이런 해킹을 하고 있다고 주장하고 있다.

독일어권 어나니머스 분파 그룹은 디도스만으론 체제를 붕괴시킬 수 없다고 블로그에 적었다고 한다. 덧붙여 어나니머스는 2월 말 이후 러시아 국방부나 크렘린 등을 포함한 정부 기관 웹사이트를 공격해 군사적 통신 내용 도청 등에도 성공했다고 말하고 있다. 또 TV 방송 탈취도 2월말 한 차례 실시해 러시아 국외 국가 보도 내용을 그대로 러시아 국민에게 발신한 바 있다. 관련 내용은 이곳에서 확인할 수 있다.

한편 구글 TAG(Threat Analysis Group)가 러시아 정부 지원 해킹 그룹이 우크라이나와 주변 지역에 대해 수행하는 사이버 공격에 대해 경고하고 나섰다.

우크라이나 침공 이후 우크라이나와 주변 지역인에게 온라인 보안을 전례 없이 중요해졌다. 정부기관과 독립 보도 기관, 공공 서비스 제공자는 제대로 작동하기 위해, 개인은 안전한 통신을 수립하기 위해 보안이 필요하다. 구글 TAG는 사용자 안전과 보안을 확립하고 사용자가 중요한 정보에 액세스하고 공유하는데 도움이 되는 플랫폼에 중점을 두고 24시간 체제로 일하고 있다.

TAG는 우크라이나 주변에서 암약하는 위협적 행동을 일으키기 위해 몇 년간 노력하고 지난 12개월간 우크라이나 사용자에게 수행된 수백 건 이상 정부 지원 공격 존재를 경고하고 있다. 이런 정부 지원 공격은 주로 러시아 출신에서 비롯된 것이다.

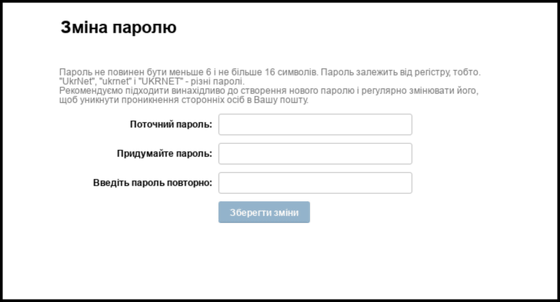

지난 2주간 TAG는 팬시베어나 고스트라이터라는 위협적 활동을 감시해왔다. 이런 위협적 행위는 스파이 활동에서 피싱까지 다양한 사이버 공격을 펼쳤다고 한다. 팬시베어는 러시아 정부 정보 기관인 러시아연방군참모본부정보총국 GRU와 관련이 있는 위협적 존재로 알려져 있으며 사이트(ukr.net) 사용자를 대상으로 일부 대규모 공격을 실시하고 있다. 이 사이트는 우크라이나 미디어 기업으로 피싱 메일은 침해된 다수 계정에서 전송되어 공격자가 보유한 도메인에 대한 링크가 포함되어 있다고 한다. 여러 도메인(id-unconfirmeduser.frge.io, hatdfg-rhgreh684.frge.io ua-consumerpanel.frge.io, onsumerspanel.frge.io)을 이용해 실제 자격 증명 공격에 사용했다고 한다.

또 다른 위협 행위자인 고스트라이터는 지난 일주일 동안 폴란드와 우크라이나 정부, 군사 조직에 대한 자격 증명 공격을 실시하고 있다. 이 공격은 여러 메일 제공자(i.ua, meta.ua, rambler.ru, ukr.net, wp.pl, yandex.ru) 사용자를 대상으로 하고 있다고 한다. 고스트라이터 자격 증명 공격에 사용되는 도메인(accounts.secure-ua.website, i.ua-passport.top, login.creditals-email.space, post.mil-gov.space verify.rambler-profile.site)은 5가지다. 이들 도메인은 구글 세이프 브라우징에 의해 차단된다.

또 중국을 기반으로 하는 위협 행위자인 머스탱판다(MustangPanda)도 러시아와 우크라이나 침공과 관련된 형태로 유럽 조직을 대상으로 한 사이버 공격을 수행하고 있다. TAG에 따르면 머스탱판다는 첨부파일(Situation at the EU borders with Ukraine.zip)을 이용해 공격을 실시한다. 이 파일에는 같은 이름 실행 파일이 포함되어 있으며 이를 실행하면 최종 페이로드를 로딩하기 위한 추가 파일 여러 개가 다운로드된다. 덧붙여 TAG에 따르면 머스탱판다는 ᅟᅯᆫ래 동남아에서 암약하던 위협 행위자라고 한다.

그 밖에 우크라이나 웹사이트를 대상으로 한 디도스 공격이 계속 검출되고 있다. TAG는 우크라이나 정부 웹사이트나 전 세계 대사관, 분쟁 지역 주변 정부 사이트가 온라인 상태를 유지해 스스로 보호할 수 있도록 디도스 공격에 대한 무료 보호 도구인 프로젝트 실드(Project Shield) 커버 범위를 확대했다고 발표했다. TAG에 따르면 많은 보도기관을 포함한 우크라이나내 150개 이상 웹사이트가 프로젝트 실드를 이용하고 있다는 점에서 대상이 되는 모든 조직이 프로젝트 실드에 등록할 걸 권장하고 있다. 관련 내용은 이곳에서 확인할 수 있다.

(@YourAnonTV)

(@YourAnonTV)