구글 서비스를 대상으로 한 표적 공격을 미연에 방지하기 위한 그룹인 TAG(Threat Analysis Group)가 이란 정부 지원을 받고 있는 해커 조직 APT35에 대해 공식 경고를 냈다. 이 공식 경고에서 TAG는 APT35가 사용한 방법에 대해 해설하고 있다.

TAG에 따르면 APT35는 이란 정부에 이롭게 간첩 활동을 해온 해커 그룹으로 최근에는 2020년 미국 대통령 선거 당시 선거 관계자 개인 이메일 주소로 인증소 공격을 걸기도 했다.

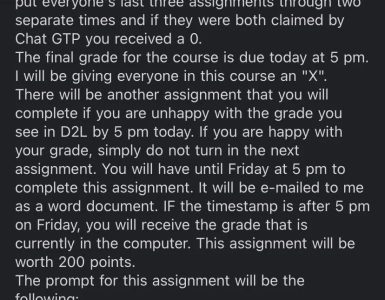

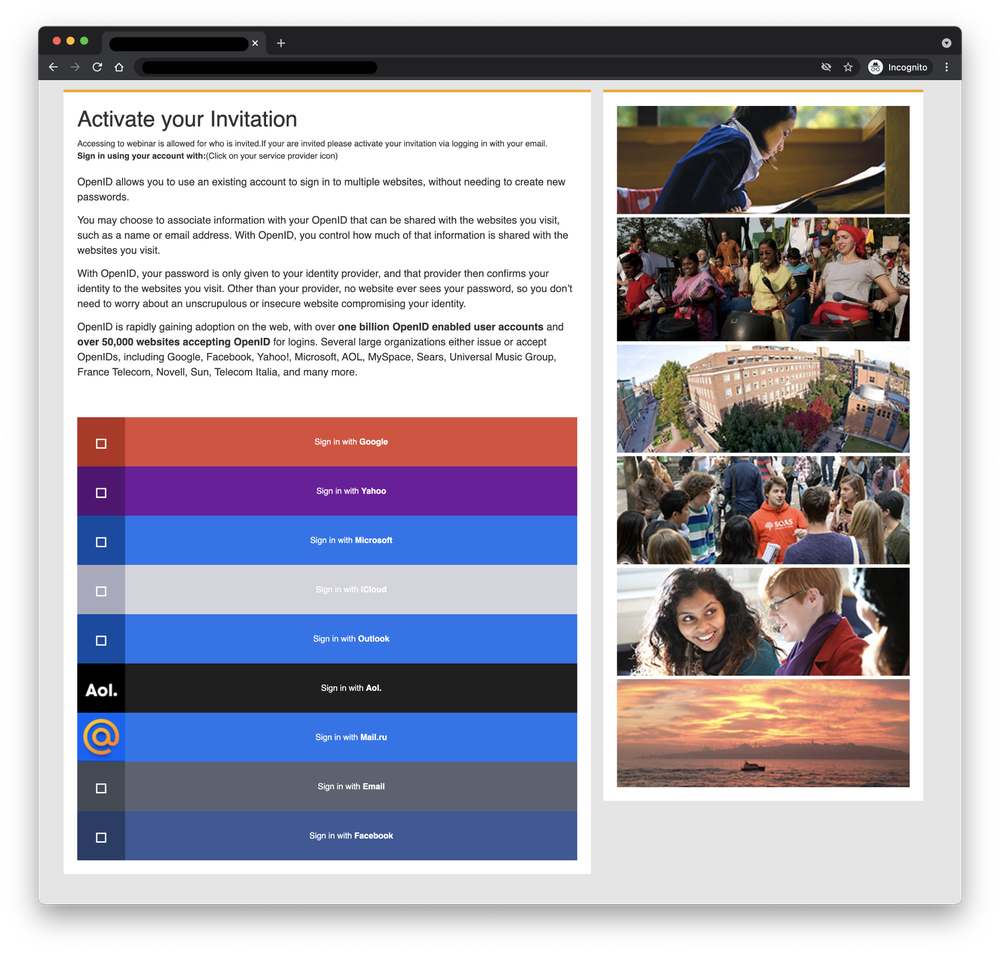

2021년 초 APT35는 영국 대학과 제휴하고 있는 웹사이트를 해킹해 가짜 온라인 세미나에 참석하라는 이메일을 보내 공격을 실시했다. 이 가짜 온라인 세미나 참석을 위해 구글 계정이나 마이크로소프트 계정 등 인증 정보가 필요한 장치로 전송된 2단계 인증 코드를 요청했다.

TAG에 따르면 APT35는 2017년경부터 같은 방법으로 공격을 계속하고 있으며 공격 대상은 정부기관과 학술 기관, 언론사, NGO 단체 등이 선정되어 있다고 한다.

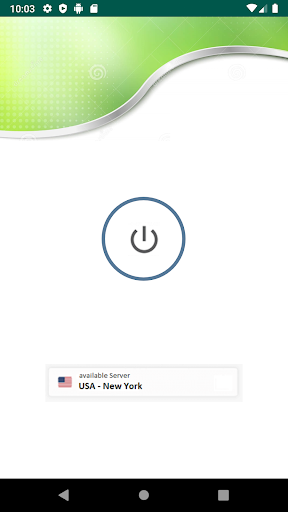

2020년 5월 TAG는 APT35가 구글플레이 스토어에 스파이웨어를 올리려고 했던 걸 발견했다. 올리려고 했던 스파이웨어는 VPN 소프트웨어로 위장되어 설치하면 통화와 텍스트 메시지 내용, 연락처, 위치 정보 같은 민감한 정보를 빼간다. 이 VPN 소프트웨어는 곧바로 감지해 사용자 설치 전에 구글 플레이 스토어에서 삭제됐지만 2021년 7월에는 구글플레이 스토어 이외에 응용 프로그램 배포 플랫폼에서 유사한 앱을 배포하려고 했다고 한다.

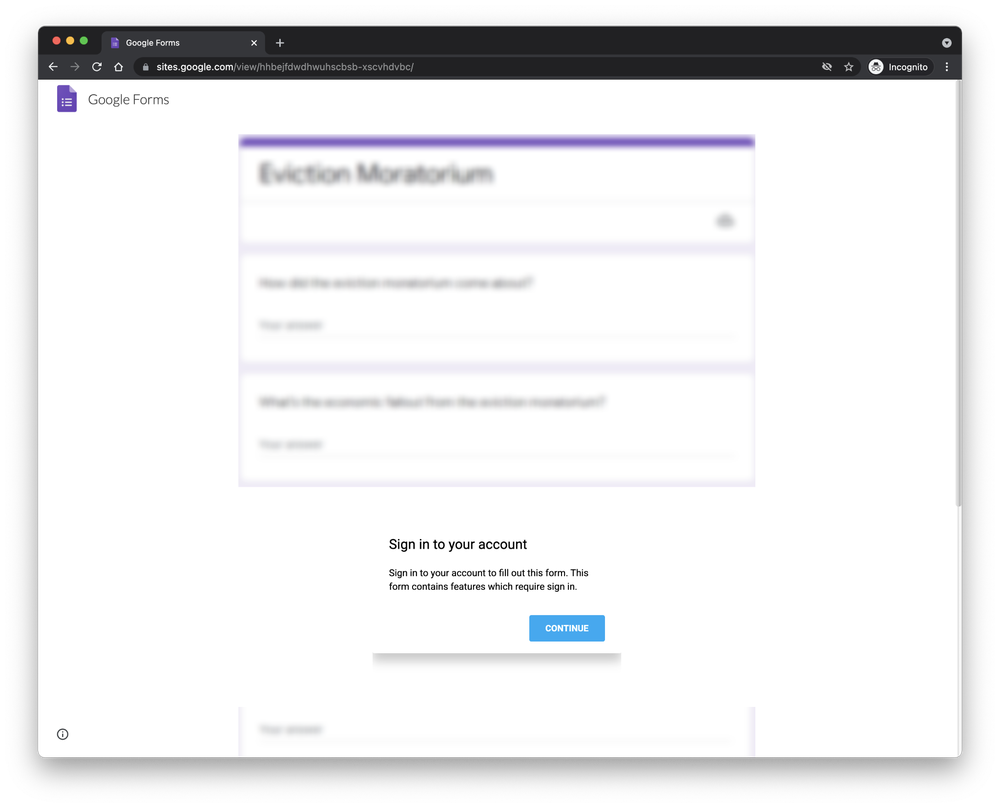

TAG가 APT35에서 가장 두드러진 특징 중 하나로 꼽은 건 콘퍼런스 관계자 스푸핑이다. APT35는 실재하는 이탈리아 콘퍼런스에 대해 이메일을 보내 사용자가 반응한 경우 피싱 링크가 포함된 이메일을 보내 공격을 했다. TAG에 따르면 2번째 이메일에 포함된 링크를 클릭하면 리디렉션을 거쳐 낚시용 도메인에 전달된다고 한다. APT35 URL을 위장하기 위해 URL 단축 서비스 등을 이용하고 있으며 그 중에는 구글 양식을 가장해 피싱 사이트로 리디렉션하는 방법도 이용하고 있었다고 한다.

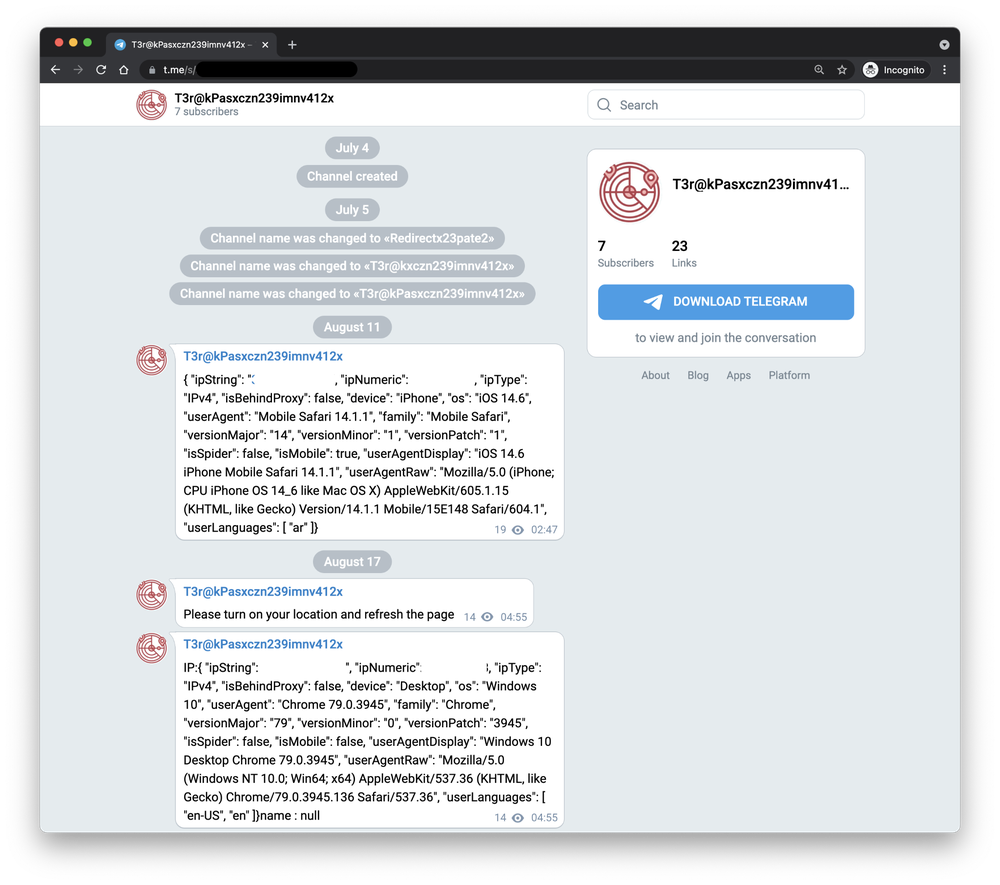

APT35가 하는 참신한 방법 중 하나는 개인 특화형 SNS인 텔레그램을 사용하는 것이다. APT35는 텔레그램 페이지가 로딩됐을 때 통지 자바스크립트 피싱 페이지를 포함해 공개 채널을 통해 메시지를 무차별 전송하는 경우 IP와 로케일 등을 뽑았다.

TAG는 APT35가 메시지를 보내 버리는데 이용한 봇을 텔레그램에 보고하고 텔레그램은 이 봇을 이미 삭제했다고 한다. TAG는 관리자에게 공격 경고 통지를 진지하게 받아들이고 고급 보호 프로그램에 참여하고 2단계 인증을 사용하라고 권장하고 있다. 관련 내용은 이곳에서 확인할 수 있다.