애플이 자체 개발한 애플 실리콘 M1 칩 기반 맥이 출시된지 얼마 안 됐지만 이미 기본 동작하는 악성코드가 발견됐다고 한다.

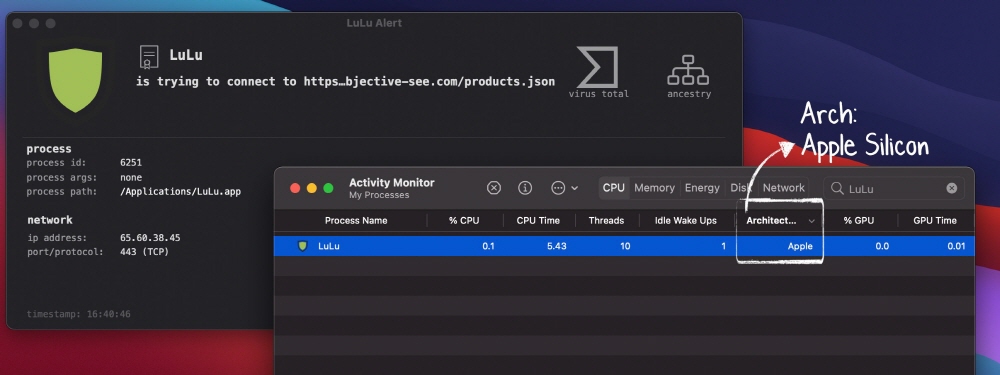

이 발견은 전 NSA 소속 보안 연구자 패트릭 워들(Patrick Wardle). 이에 따르면 M1 맥에선 인텔 칩을 위한 바이너리를 로제타2(Rosetta 2)에서 실행할 수 있지만 그가 발견한 건 M1 용으로 컴파일된 ARM64 코드가 포함된 것이다.

구체적으론 이전부터 인텔 맥을 대상으로 하는 애드웨어 피릿(Pirit)을 M1 네이티브 대응하는 GoSearch22.app이다. 이 버전은 대량 광고를 표시하고 사용자 브라우저에서 데이터를 수집하는 걸 목적으로 하고 있다고 추측되고 있다.

그가 이런 악성코드를 발견한 건 알파벳 소유 바이러스 백신 사이트인 바이러스토털(VirusTotal)이다. 또 그는 고서치22(GoSearch22)가 2020년 11월 23일 애플 개발자 ID로 실제로 서명된 점도 지적했다. 애플은 이 시점에서 인증서를 해지시켰지만 발견된 건 맥OS 사용자가 감염됐을 가능성이 있다고 언급하고 있다.

더구나 워들은 바이러스토털에서 x86 버전을 찾을 수 있는 안티바이러스 중 15% 밖에 M1 버전 고서치22를 악성이라고 판정할 수 없었다고 보고하고 있다. 다시 말해 대다수 안티바이러스 소프트웨어는 M1용으로 설계된 악성코드에 대응할 준비가 되어 있지 않다는 얘기다.

이 보고서에 대해 다른 보안 연구자 토머스 리드는 M1용으로 컴파일하는 건 프로젝트 설정에 스위치를 넣는 것만큼 간단하게 할 수 있다고 밝히기도 했다.

한때 맥은 윈도보다 악성코드 위험성이 낮다는 게 통설이지만 2019년 맥에서 윈도를 웃돌았다는 조사 결과도 있었다. 보통 플랫폼 보급이 진행될수록 공격 대상이 늘어나며 M1 맥은 순조로운 매출을 보이는 만큼 앞으로 애플도 보안 대책에 골머리를 더 앓게 될 가능성이 있다. 관련 내용은 이곳에서 확인할 수 있다.

한편 애플이 자사 하드웨어에서 서비스까지 보안 사양에 대해 해설한 가이드인 애플 플랫폼 보안(Apple Platform Security)을 업데이트했다.

2021년 2월 버전 애플 플랫폼 보안은 애플실리콘 M1 프로세서 기반 맥에 대한 새로운 하드웨어 보안 기능과 iOS 14, 아이패드OS 14, 맥OS 빅서 등 최신 운영체제까지 커버하고 있다. 웹에서 항목별로 검색할 수 있고 한꺼번에 읽을 수 있는 PDF 형식을 이용할 수 있다. 분량은 PDF 버전으로 200페이지. 지난 2020년 4월 버전에서 여러 항목을 추가하는 등 40페이지 가량이 증가하고 있다.

자사 페이지에선 개인 정보 보호는 기본적 인권으로 단언하고 개인 정보와 기반이 되는 보안 중시는 애플이 기존보다 어필해온 노력. 경쟁 업체와 사업 구조 차이도 있지만 무엇보다 아래에서 위까지 자사가 개발한 소프트웨어와 하드웨어를 긴밀하게 통합할 수 있는 보안과 T2 칩을 비롯해 하드웨어 기반 구조로 강력한 보안을 제공하는 걸 애플은 강점으로 삼고 있다.

애플 플랫폼 보안은 이런 보안 노력에 대한 구체적인 암호화와 데이터 보호 방법에 대해 포괄적으로 설명한다. 가이드는 개발자에게 도움이 되는 건 물론 일반 사용자를 포함한 안전과 관련된다. 2021년 2월 버전에서 추가 항목 대부분은 애플실리콘을 채택한 맥 보안 사양. 애플은 기존 맥에서도 독자 프로세서 T2를 탑재하고 하드웨어 기반 보안을 확보해왔지만 M1은 메인 프로세서를 포함하고 있다. 또 애플 측은 출시 몇 년 전부터 보안 전용 구성 요소를 칩에 통합한 것으로 과거 맥보다 크게 하드웨어 보안이 향상된다.

가이드는 지원 페이지 내에서 항목별로 검색할 수 있으며 페이지 하단에서 PDF 형태로 확인할 수 있다. 또 타사 모바일 단말과 비교해 iOS 제약도 포함한 데이터 보안에는 존스홉킨스대학 연구자 리포트를 참조할 수도 있다. 관련 내용은 이곳에서 확인할 수 있다.