마이크로소프트 보안 시스템인 마이크로소프트365 디펜더 연구팀이 검색엔진 결과 페이지에 광고를 삽입하도록 설계된 악성코드인 애드로젝(Adrozek) 존재를 공개했다. 연구팀에 따르면 애드로젝 공격이 가장 번성했던 시기에는 하루 3만 대가 넘는 단말에 악성코드가 감지됐었다고 한다.

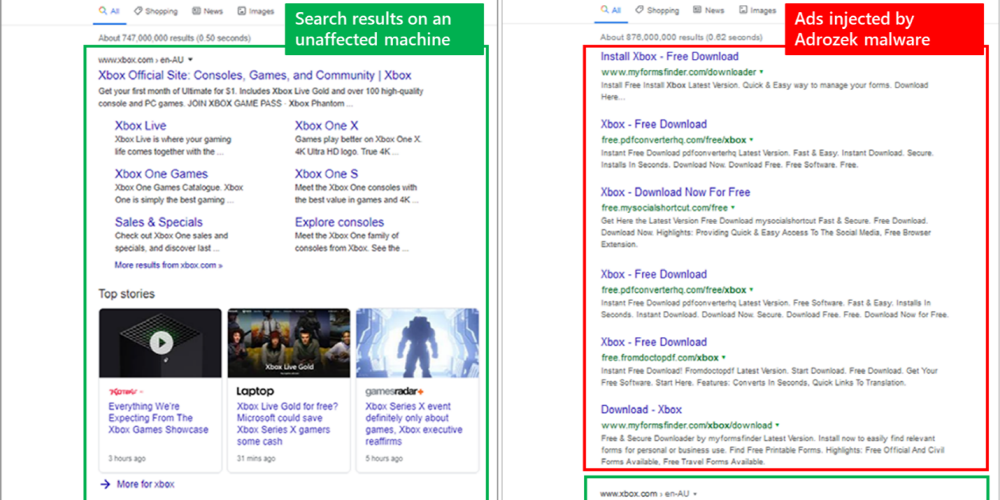

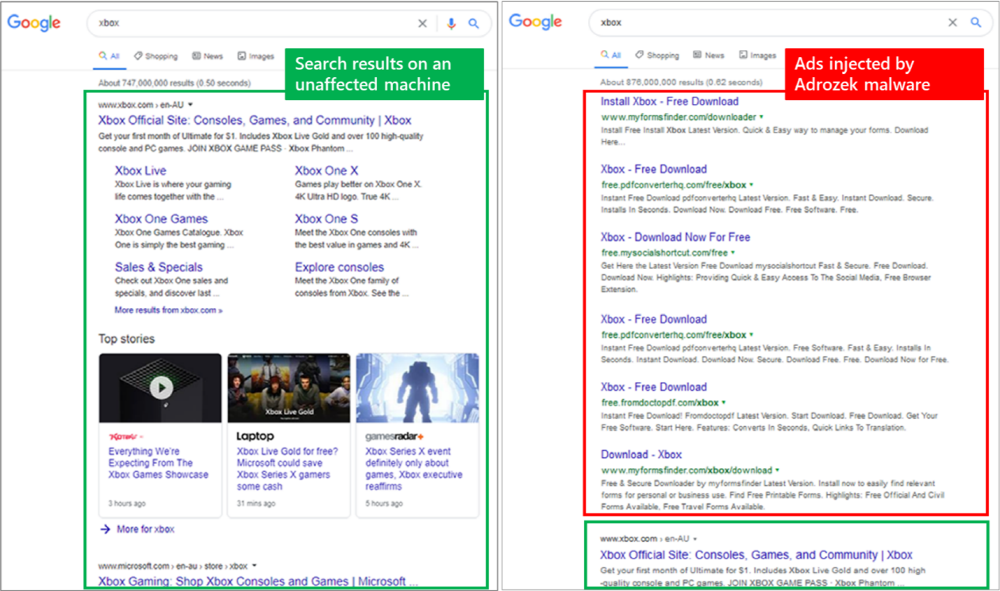

연구팀에 따르면 애드로젝을 이용한 공격은 적어도 2020년 5월 감지됐고 공격이 가장 활발했던 건 8월경으로 이 시기에는 1일 3만 대에 달하는 슈퍼 터미널에서 악성코드가 감지됐었다고 보고했다. 연구팀에 따르면 5∼9월까지 5개월간 애드로젝이 검출된 단말 수는 수십만에 달한다고 한다. 애드로젝에 감염된 단말이 검색엔진을 사용할 때 검색 결과 페이지에 광고가 삽입되도록 설계되어 있으며 마이크로소프트 엣지, 구글 크롬, 얀덱스 브라우저, 모질라 파이어폭스 등 주요 브라우저를 대상으로 공격을 한다.

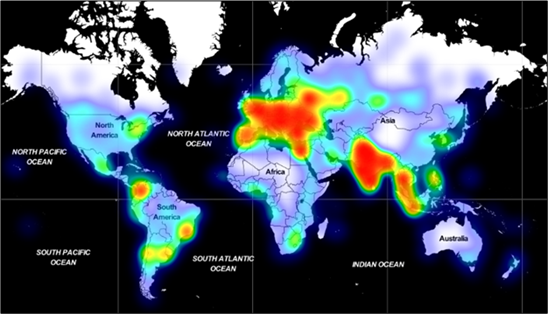

애드로젝이 검출된 단말은 주로 유럽과 동남아시아다. 애드로젝에 감염되면 브라우저에서 검색엔진을 사용했을 때 나타나는 올바른 광고에 원래 표시되지 않아야 할 광고가 표시될 수 있다. 이 악성코드를 누르면 제휴 페이지에 연결되기 때문에 공격자는 광고 수익을 창출할 수 있게 된다.

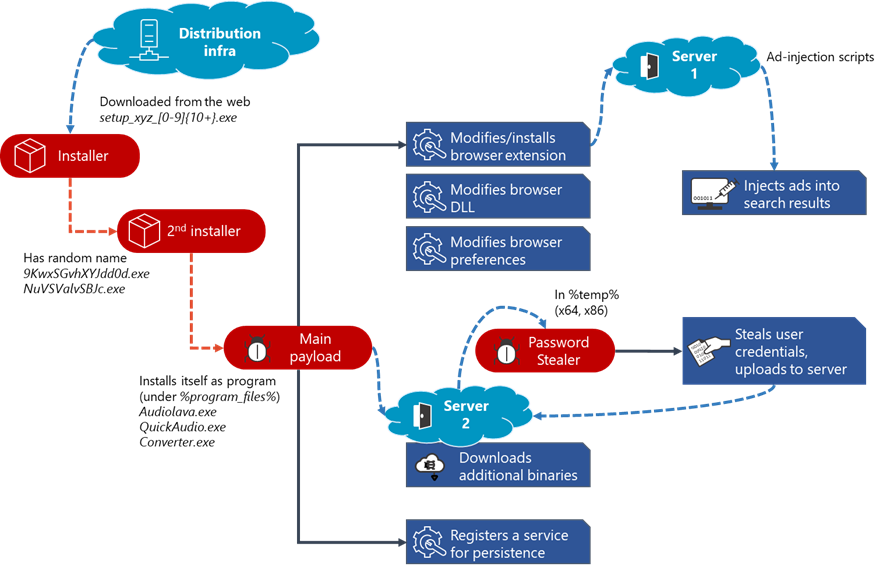

연구팀에 따르면 애드로젝은 드라이브 바이 다운로드 방식으로 배포된다. 사용자는 정상적 사이트에서 수상한 도메인으로 리디렉션되는 것으로 애드로젝을 설치한다. PC에 애드로젝이 설치되면 애드로젝이 레지스트리키를 이용해 PC를 재시작한다. 이후 애드로젝은 PC 로컬 영역에 설치된 마이크로소프트 엣지나 구글 크롬 등 브라우저를 검색한다. 브라우저가 발견되면 애드로젝은 브라우저 앱데이터 폴더를 재작성해 확장 기능을 강제로 설치한다.

이후 브라우저에 탑재된 보안 기능이 악성코드를 감지하지 않도록 하기 위해 애드로젝은 브라우저 동적 링크 라이브러리 파일 일부를 바꿔 브라우저 설정을 바꾸고 보안 기능을 해제한다. 이렇게 하면 브라우저가 검색 결과 페이지에 잘못된 광고를 볼 수 있게 된다.

연구팀은 애드로젝 운용은 세련되어 있으며 배포 인프라도 마찬가지라고 설명하고 있다. 애드로젝은 마음대로 설치되어 버린 도메인 159개를 추적한 결과 각 도메인은 평균 1만 7,300건 URL을 호스트하고 있으며 URL은 1만 5,300개 이상 설치를 호스팅한다고 한다.

연구팀은 도메인 대부분은 URL 수만 건을 호스트하고 있는데 이 중 일부는 10만 건 이상 고유 URL을 호스트하고 내부에 25만 건 URL을 호스팅하는 도메인도 존재했다며 애드로젝을 배포하기 위한 인프라가 이처럼 대규모인 건 공격자가 사이버 공격을 오랫동안 작동, 유지할 의사가 있다는 걸 보여준다고 설명한다. 연구팀은 또 도메인에 하루만 운용되지 않고 120일 운용되는 것도 있다고 밝히고 있다.

전반적인 배포 구조 운용에 다형성을 적용하고 있어 앞으로 몇 개월간 애드로젝에 감염된 단말 수는 더 늘어날 전망이다. 이런 사이버 공격은 새로운 건 아니지만 한 악성코드가 여러 브라우저에서 작동하도록 설계되어 있다는 점에서 연구팀은 이런 종류 사이버 공격이 갈수록 정교해진다는 점을 보여준다고 설명하고 있다. 관련 내용은 이곳에서 확인할 수 있다.