화상 회의 중 마이크가 잡은 키보드 타이핑 소리로 입력 데이터를 추측할 수 있다는 보고가 나오는 등 소리를 이용해 데이터를 훔치는 방법이 일반화되고 있다. 새롭게 액정 모니터가 화면을 그릴 때 발생하는 노이즈를 이용해 데이터를 전송하고 디스플레이를 스피커 대신 사용해 기밀 정보를 빼내는 픽스헬(PIXHELL) 공격이 발표됐다.

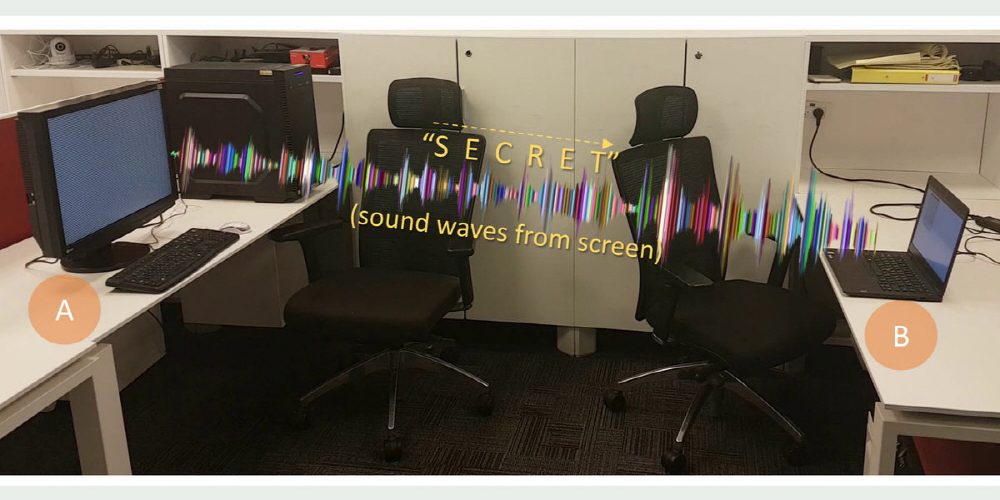

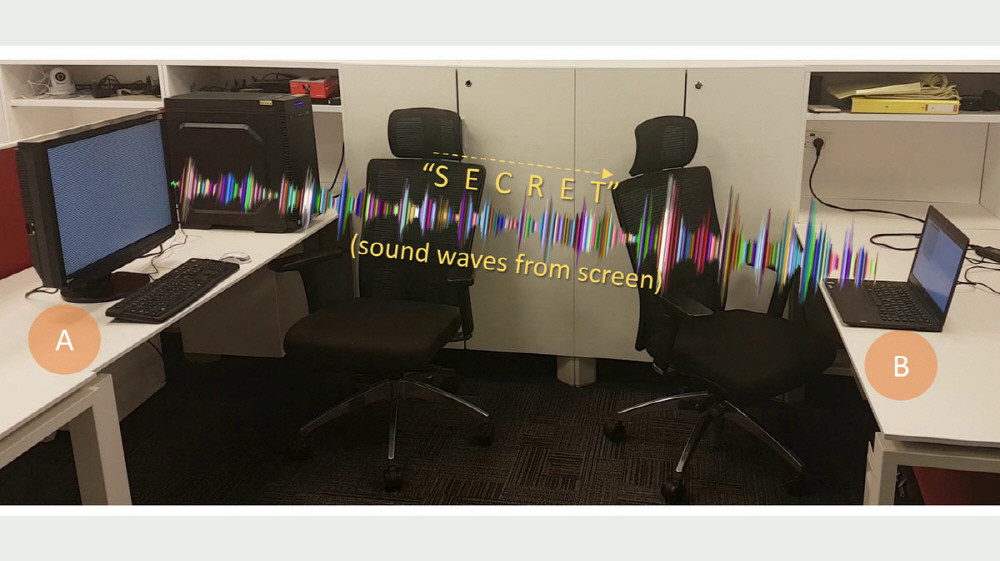

PC 2대 PC 중 하나는 에어갭 그러니까 인터넷이나 와이파이, 블루투스를 통한 통신이 불가능하고 스피커도 없는 상태 PC다. 또 다른 PC는 웹캠에 커버가 씌워져 있어 얼핏 보면 2대 사이에 정보를 주고받을 방법이 없어 보인다. 그런데 한쪽 PC에서 액정 모니터 픽셀 노이즈를 통해 기밀 정보가 전송된다. 사람 눈에는 그저 눈꽃 화면으로만 보여 디스플레이를 봐도 데이터가 발신되고 있다고 생각하기 어렵다. 촬영자가 수신 측 PC 앞에 섰기 때문에 영상을 취득하지 않았음이 명백하지만 화면에는 secret이라는 데이터를 취득했다는 게 표시된다. 이게 픽스헬 공격이다.

이런 픽스헬 공격은 작동 중인 전자제품에서 나오는 높은 음인 코일 울림, 콘덴서 노이즈, 또는 진동으로 인해 모니터에서 나오는 의도하지 않은 소리를 이용한 것. 구체적으로는 먼저 악성 코드가 모니터의 픽셀 패턴을 변조해 0~22kHz 주파수 노이즈를 발생시키고 그 음파 내에 인코딩된 신호를 전송하며 이를 스마트폰 등 기기로 수신해 데이터가 유출된다.

픽스헬 공격에 사용되는 소리는 사람에게는 거의 들리지 않고 모니터에 표시되는 픽셀 패턴도 저휘도여도 되기 때문에 공격에는 은밀성이 있다. 변조 방식은 소리의 온/오프를 전환해 데이터를 생성하는 OCK(On-Off Keying), 주파수를 전환하는 FSK(Frequency Shift Keying), 음량을 변경하는 ASK(Amplitude Shift Keying) 3가지가 있다.

픽스헬 공격 기술은 에어갭 환경에서 데이터를 추출하는 기술 연구로 유명한 이스라엘 네게브 벤-구리온 대학 모르데카이 구리 교수에 의해 개발됐다. 구리 교수 테스트에서는 최대 2m 거리에서 20bps 속도로 데이터를 유출시킬 수 있음이 확인됐다. 이 전송 속도로는 대용량 파일을 훔쳐내기는 어렵지만 실시간 키 입력이나 비밀번호 입력 등 중요한 데이터가 포함된 텍스트 파일이라면 충분히 가능하다.

한편 소리를 포착해야 하는 관계로 마이크가 탑재된 기기가 필수이므로 그런 기기 반입을 금지하거나 노이즈로 방해해 픽스헬 공격을 막을 수 있다. 또 구리 교수는 시스템 정상 작동과 일치하지 않는 비정상 픽셀 패턴을 모니터링해 공격을 탐지할 수 있다고 제안했다. 관련 내용은 이곳에서 확인할 수 있다.