크롬은 확장 플러그인을 추가해 유튜브 자막 독서 기능이나 웹페이지 오프라인 저장 같은 유용한 기능을 추가할 수 있다. 하지만 보안 기업 맥아피에 따르면 140만 회 다운로드된 확장 플러그인 5종에서 제휴 수익을 악용하기 위한 코드가 포함됐다고 보고했다. 보고된 플러그인 중 1종은 이미 입수 불가능하지만 나머지 4종은 여전히 구글 공식 웹스토어에서 입수할 수 있으며 구글 추천 라벨이 부여된 것도 있다.

맥아피가 발견한 코드는 사용자 브라우징 기록을 모니터링하고 온라인 스토어에 대한 액세스를 감지하면 쿠키를 재작성해 리퍼러를 위장한다. 각종 온라인 스토어에는 온라인 스토어 연결에 도움이 되는 웹사이트에 대해 보상을 지불하는 시스템이 존재하고 있지만 문제가 된 코드가 삽입된 확장 기능을 이용하면 각종 온라인 스토어는 공격자 웹사이트를 통해 온라인 스토어에 접속했다고 인식하고 보상을 원래 웹페이지 관리자가 아닌 공격자에게 지급한다.

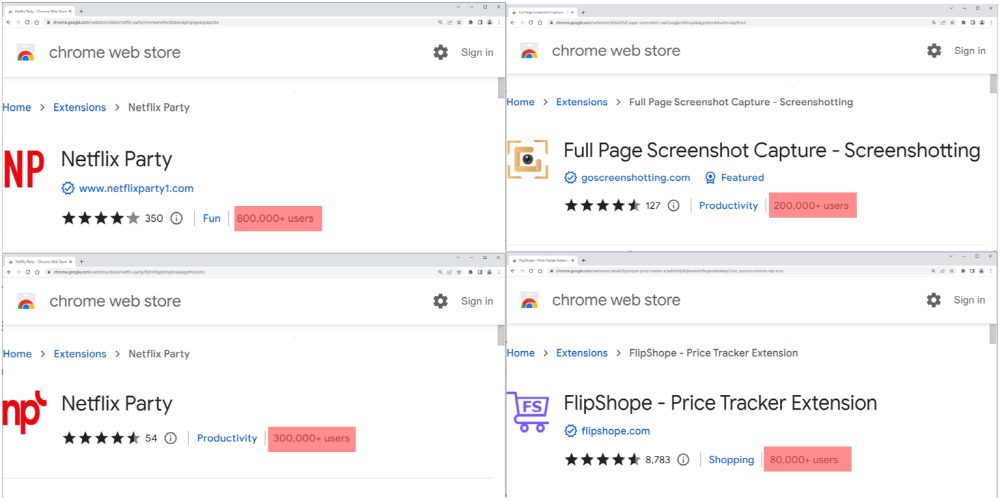

문제가 된 코드가 삽입된 플러그인을 보면 여러 명이 넷플릭스를 같은 시기 시청할 수 있게 해주는 플러그인인 넷플릭스 파티(Netflix Party), 웹페이지 스크린샷을 위해 아래까지 통째로 촬영할 수 있는 플러그인인 풀페이지 스크린샷 캡처(Full Page Screenshot Capture), 온라인 스토어 가격 추적 기능인 플립숍(FlipShope – Price Tracker Extension), 온라인 스토어 가격 추적 기능인 오토베이 플래시 세일(AutoBuy Flash Sales). 넷플릭스 파티 이외 확장 기능은 구글 공식 웹스토어에서 사용 가능한 상태다. 또 풀페이지 스크린샷 캡처에는 구글 기준을 충족했다는 걸 나타내는 라벨 추천도 제공되어 있다.

이런 플러그인은 해당 기능을 모두 갖추고 있다. 또 설치 15일 동안 악성 동작을 수행하지 않는 위협 탐지를 피하기 위한 코드도 확인됐다. 따라서 사용자는 악의적 코드를 깨닫지 않고 확장 기능을 계속 사용한다는 지적이다.

문제가 된 확장 플러그인 대부분은 여전히 사용 가능한 상태이며 크롬에서 자동 삭제가 수행되지 않았다. 따라서 이들 플러그인은 수동으로 제거해야 한다. 관련 내용은 이곳에서 확인할 수 있다.