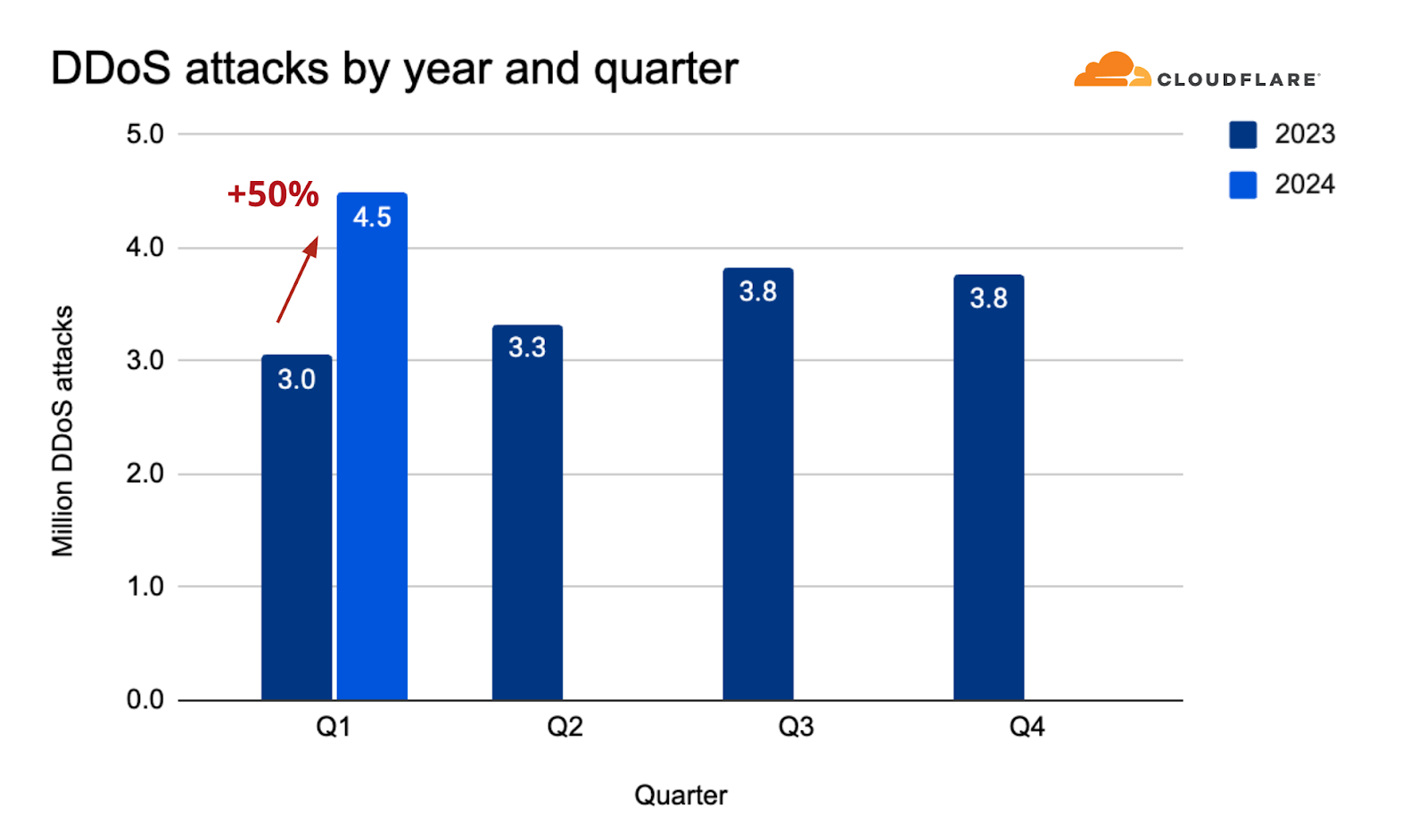

클라우드플레어(Cloudflare)가 2024년 1분기 디도스(DDoS) 공격 보고서를 발표했다. 1분기 동안 클라우드플레어 자동 방어 시스템은 450만 건에 이르는 디도스 공격을 막았다고 한다. 이는 2023년에 막은 디도스 공격 32%에 해당한다.

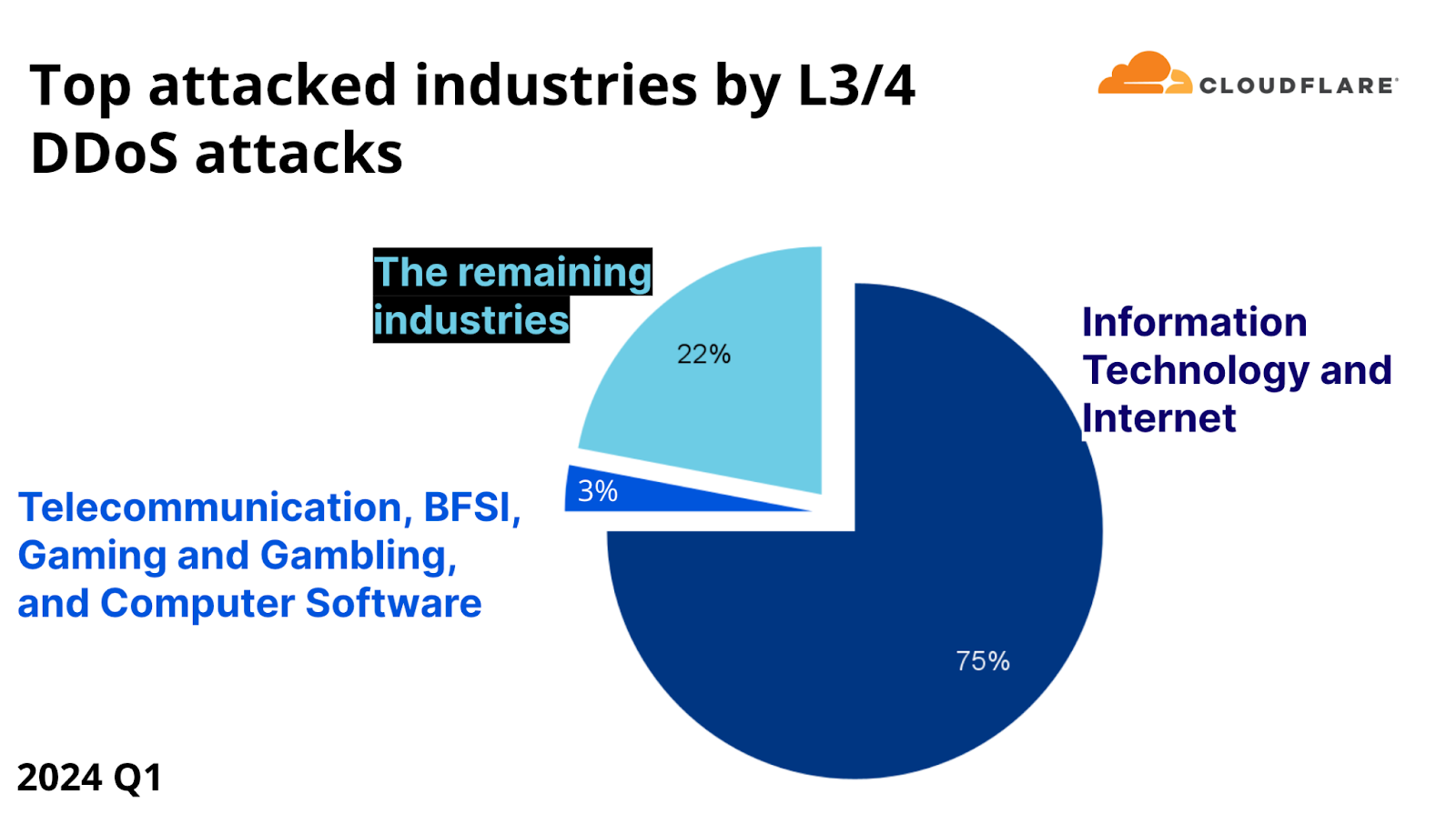

유형별로 보면 HTTP DDoS 공격은 전년 대비 93% 증가했고 전분기 대비 51% 증가했다. 클라우드플레어 시스템에서 방어한 HTTP DDoS 공격 요청은 10조 5,000억 건에 달한다. 또 L3/4 DDoS 공격은 전년 대비 28%, 전분기 대비 5% 증가했다.

HTTP DDoS 공격과 L3/4 DDoS 공격의 총 수를 합하면 전년 동기 대비 50%, 전분기 대비 18% 증가했다.

디도스 공격은 트래픽이 거의 매주 1Tbps 이상 속도를 넘어섰다고 한다. 보고서 작성 시점 2024년 최대 공격은 미라이(Mirai) 봇넷 변종에 의한 아시아 호스팅 업체 대상 공격으로 2Tbps까지 달했다고 한다. 이 공격은 클라우드플레어 시스템에 의해 막혔다.

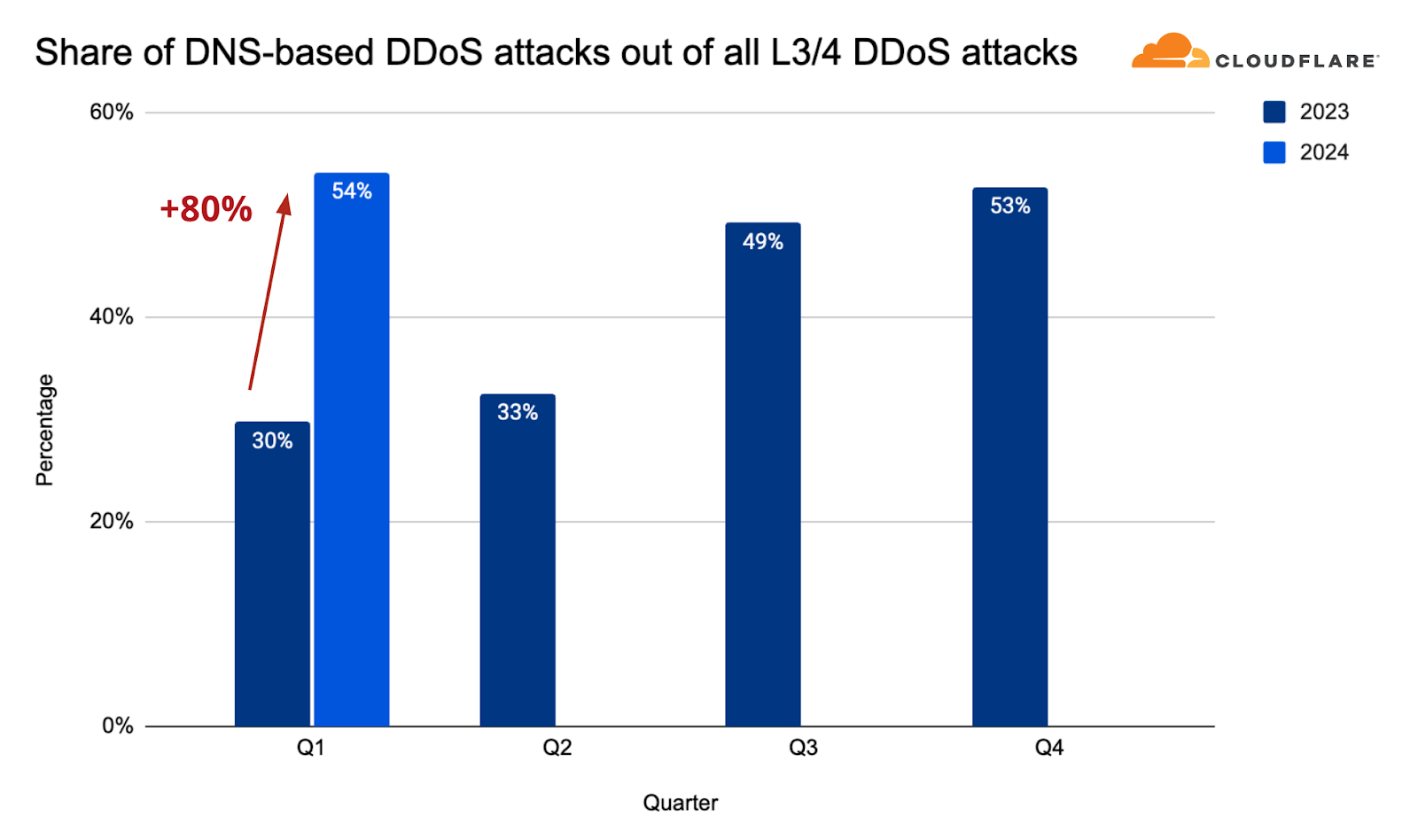

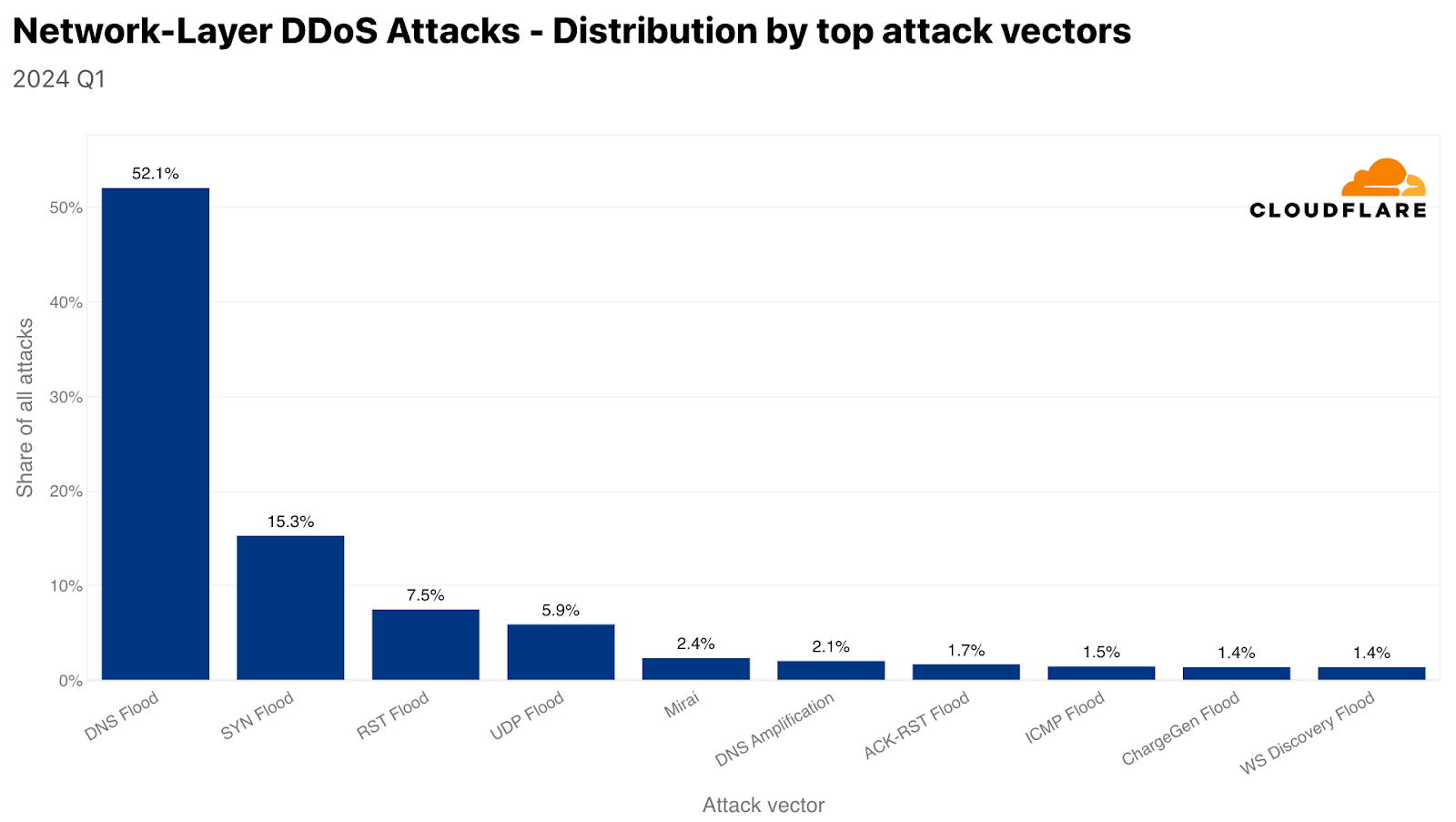

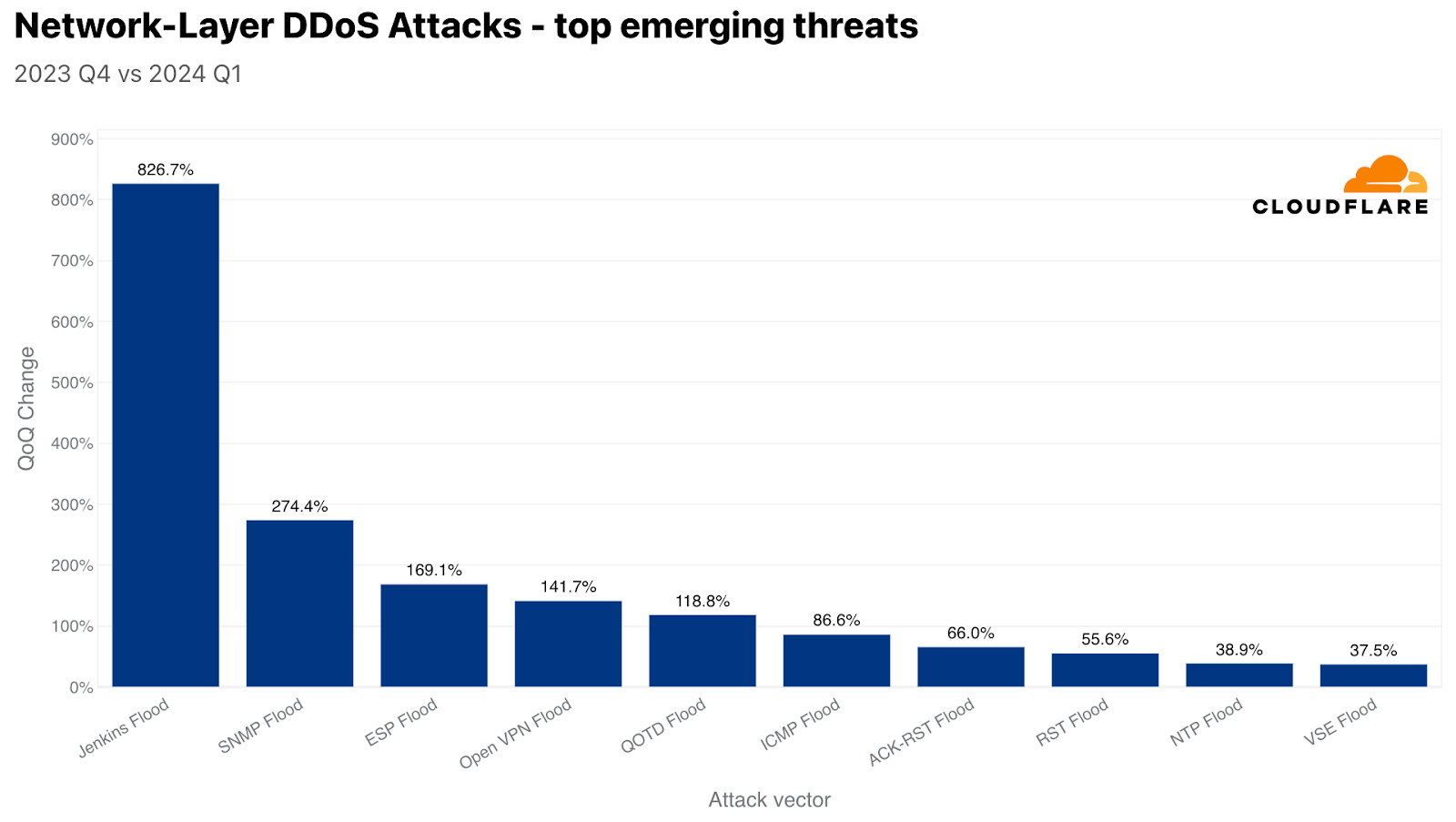

2024년 1분기 동안 DNS 기반 디도스 공격은 전년 동기 대비 80% 증가했고 네트워크 계층 공격 54%를 차지했다. 이에 따라 DNS 기반 공격이 가장 두드러진 공격 방식이 됐다. 공격자는 위조된 송신 IP 주소로 대량 DNS 요청을 보내 공격 대상 IP 주소로 응답이 반환되도록 설계하고 있다. 그 결과 대량 DNS 응답이 타깃으로 전송되어 서버나 네트워크가 과부하 상태에 빠진다.

클라우드플레어는 DNS 기반 공격에 대한 방어를 강화하고 있지만 공격자도 새로운 기법을 개발하고 있어 DNS 기반 디도스 공격은 앞으로도 주요한 위협이 될 전망이다.

클라우드플레어에 따르면 2024년 1분기 HTTP 디도스 공격 최대 발신지는 미국. 미국 IP 주소에서 발신된 디도스 공격 요청이 전체 5분의 1을 차지했다. 그 다음은 중국, 독일, 인도네시아, 브라질, 러시아, 이란, 싱가포르, 인도, 아르헨티나 순이었다.

한편 L3/4 디도스 공격에선 공격 트래픽 40% 이상이 미국 클라우드플레어 데이터센터에서 처리되어 미국이 최대 발신지로 나타났다. 2위는 독일(6%), 이어 브라질, 싱가포르, 러시아, 우리나라, 홍콩, 영국, 네덜란드, 일본 순이었다. 하지만 이들 국가가 직접 공격을 수행한 건 아니며 대부분 공격자가 악용한 봇넷 노드나 VPN, 프록시 엔드포인트가 다수 존재하는 국가로 추정된다.

클라우드플레어는 공격 트래픽을 해당 국가나 지역 전체 트래픽으로 정규화해 상대적인 비율을 나타냈다. 그 결과 공격 최대 발신지는 지브롤터로 밝혀졌는데 지브롤터 HTTP 트래픽 3분의 1이 디도스 공격에 의한 것이었다.

L3/L4 디도스 공격의 경우 최대 발신지는 짐바브웨로 클라우드플레어 데이터센터에서 처리된 트래픽 89%가 L3/4 디도스 공격이었다.

공격 대상 국가로는 HTTP 디도스 공격의 경우 2024년 1분기에 가장 많이 공격받은 곳이 미국이었다. 클라우드플레어가 완화한 디도스 공격 요청 10건 중 1건이 미국을 대상으로 한 것이다. L3/L4 디도스 공격에선 방어한 공격 39%가 중국을 대상으로 한 것으로 나타났다.

또 클라우드플레어에 따르면 스웨덴이 나토(NATO)에 가입한 이후 해당 국가에 대한 디도스 공격이 466% 급증했다고 한다. 이는 2023년 핀란드가 나토에 가입했을 때 관찰된 공격 패턴과 유사한 것으로 분석된다. 전통적으로 중립 정책을 취해왔던 스웨덴과 핀란드가 최근 지정학적 변화에 따라 나토 가입을 결정했고 이에 일부 국가와 단체로부터 반발을 샀다는 것이다.

2024년 들어 디도스 공격이 증가 추세이며 특정 국가와 산업이 타깃이 되고 있음을 감안해 클라우드플레어는 첨단 기술과 견고한 네트워크를 통해 고객을 모든 규모 공격으로부터 보호하고 있다고 강조했다. 관련 내용은 이곳에서 확인할 수 있다.