애플 분실물 추적기인 에어태그(AirTag)에 누군가가 떨어뜨린 에어태그를 NFC 지원 스마트폰으로 스캔하면 주인 연락처를 알 수 있는 기능이 구현되어 있다. 그런데 이 기능은 피싱에 악용될 가능성이 있는 것으로 보안 연구원 보고서를 통해 밝혀졌다.

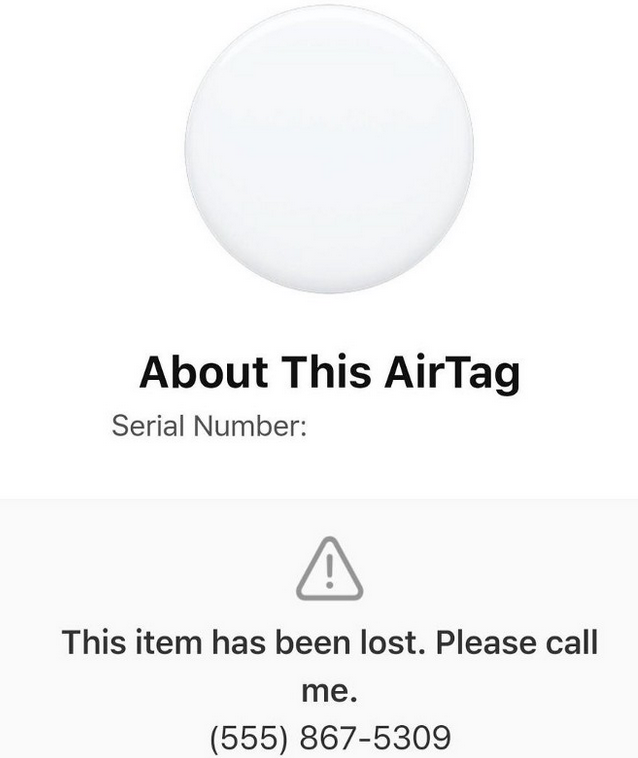

에어태그가 분실 모드로 설정되면 사이트(https://found.apple.com)내 고유 URL이 생성되고 여기에 에어태그 소유자가 전화번호 또는 이메일 주소 등 연락처를 입력할 수 있다. 이 에어태그를 스캔한 사람은 주인 연락처를 알 URL로 자동으로 유도되는 구조다. 연락처를 보기 위해 로그인하거나 개인 정보를 입력할 필요가 없다.

보안 연구팀 크렙슨시큐리티(KrebsonSecurity)에 따르면 이 분실모드에선 사용자가 임의 컴퓨터 코드를 전화번호 필드에 넣는 걸 방지할 수 없기 때문에 에어태그를 스캔한 사람은 가짜 아이클라우드 로그인 페이지 또는 다른 악성 사이트로 리디렉션될 수 있다.

따라서 에어태그 정보를 보기 위해 개인 정보가 필요하지 않다는 걸 모르는 사람이 속아서 아이클라우드 로그인 정보와 기타 개인 정보를 제공해버리거나 리디렉션에서 악성코드를 다운로드할 가능성이 있다는 것이다.

에어태그 분실 모드가 악용될 가능성은 이전에도 지적됐다. 하지만 여기에는 에어태그를 개조해야 하는 등 특정 기술이 필요했다. 이에 비해 이번 수법은 애플이 공식적으로 준비한 입력란에 코드를 삽입해둘 뿐이어서 더 위험은 높을 수 있다.

이 취약점은 원래 보안 컨설턴트(Bobby Raunch)가 발견한 것이다. 그는 이런 소비자 소형 추적 장치가 저비용으로 무기가 될 만한 예는 기억에 없다고 말하기도 했다. 그는 지난 6월 20일 애플에 연락해 3개월 조사 이후 드디어 얼마 전 앞으로 업데이트에서 이 취약점을 해결할 것이며 공개적으로 이에 대해 말하지 말라는 요구를 받았다고 한다.

하지만 애플은 그에게 상금을 줄지 버그 포상금 프로그램 적격 여부 질문에 대한 답변을 하지 않았고 이에 따라 크렙슨시큐리티를 통해 정뷰가 공유되게 됐다고 한다.

크렙슨시큐리티는 이 취약점에 대해 선한 사마리아인 공격, 선의의 행동을 딴 사람이 위험에 노출되는 걸 시사하고 있다. 에어태그 분실물 추적 네트워크 자체도 애플 제품 애용자에게는 선의에 의지하는 것인 만큼 애플 측에 빠른 대응을 바란다는 것이다. 관련 내용은 이곳에서 확인할 수 있다.