VPN을 통해 이뤄져야 할 통신이 직접 인터넷으로 보내져 암호화, IP 주소 은닉 등 VPN을 이용하는 이점을 잃게 하는 공격 기법이 발견됐다. 보안 기업 레비아탄 시큐티리티 그룹(Leviathan Security Group)이 이 공격 기법에 대해 설명해 눈길을 끈다.

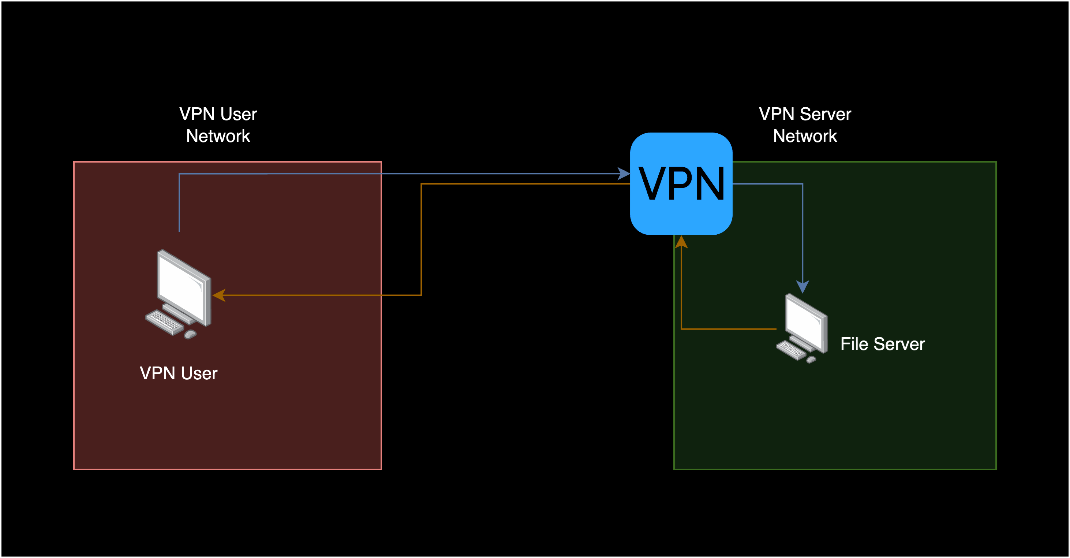

VPN은 인터넷을 통해 전용선이 연결된 것과 같은 프라이빗 네트워크를 구축하는 기술로 암호화된 VPN을 거쳐 통신해 데이터 유출이나 변조를 방지할 수 있고 VPN 접속 지점에서 인터넷에 접속해 자신의 IP 주소를 숨기고 통신할 수 있다.

PC를 VPN 통신용으로 설정하면 애플리케이션에서 보낸 패킷은 라우팅 테이블을 거쳐 일단 VPN 클라이언트로 전송된다. VPN 클라이언트는 패킷을 암호화해 인터넷으로 보내고 수신한 패킷은 복호화해 애플리케이션으로 전송하는 기능을 한다.

이번에 발견된 터널비전(TunnelVision) 취약점은 네트워크 장치에 자동으로 IP 주소를 할당하는 DHCP 서버 옵션121 기능을 사용해 VPN으로 보내야 할 패킷 목적지를 강제로 변경할 수 있다는 것. DHCP 옵션121을 사용하면 사용자 라우팅 테이블에 VPN이 설정하는 경로보다 우선 순위가 높은 경로를 설정할 수 있어 원래 VPN을 거쳐야 할 패킷을 직접 인터넷으로 보내게 된다. 하지만 VPN 클라이언트 자체는 작동 중이므로 PC에서는 VPN 연결 중으로 표시된다.

통신 내용 자체를 애플리케이션에서 암호화했더라도 VPN이 주는 또 다른 이점인 목적지 IP 주소 및 발신지 IP 주소 은닉이 무력화되므로 특정 상대와의 통신이 차단되는 표적 서비스 거부 공격을 받을 수 있다. 터널비전을 실행하려면 DHCP 서버 관리 권한이 필요하다고 한다.

안드로이드에는 옵션121이 구현되어 있지 않아 터널비전 공격을 받지 않지만 다른 OS에서는 완전한 대응책이 없다고 한다. 가장 효과적인 대응으로는 라우터 모드 네트워크 어댑터를 갖춘 가상 머신 내에서 VPN을 사용하거나 모바일 기기 와이파이 네트워크를 통해 VPN을 사용하는 게 제안되고 있다. 관련 내용은 이곳에서 확인할 수 있다.