마이크로소프트 디펜더나 어베스트, AVG, 트렌드마이크로 같은 주요 안티바이러스나 엔드포인트 감지 응답 소프트웨어가 감염된 파일을 삭제하는 기능을 악용해 PC 데이터를 삭제하고 복원하지 못하게 하는 제로데이 취약점이 있다는 게 밝혀졌다.

사이버 보안 기업인 세이프브랜치(SafeBreach)는 2022년 12월 7일 대상 시스템 위에 설치된 보안 소프트웨어를 악용해 스텔스화된 공격을 실시해 특권 없이 피해자 단말 데이터를 삭제할 수 있는 개념 실증 PoC를 보고했다.

세이프브랜치 측에 따르면 많은 안티바이러스 소프트웨어 실시간 보호 기능은 자동 스캔으로 악의적 파일 검색과 악의적 파일 삭제라는 2단계로 나눌 수 있다고 말한다. 그리고 이 2개 단계 간극을 간섭해 오작동을 일으키는 TOCTOU(Time of check to time of use)라는 불편을 이용해 악의적 파일 검출 후 해당 파일 패스 대신 정당한 파일 경로를 지정하면 원래라면 액세스에 특권이 필요한 시스템 파일마저 삭제해버렸다. 보안 소프트웨어 힘을 이용해 반대로 데이터를 지워버리기 때문에 보안 콘퍼런스(Black Hat Europe 2022)에서 발표된 이 PoC는 아키도 와이퍼(Aikido Wiper)라고 명명되고 있다.

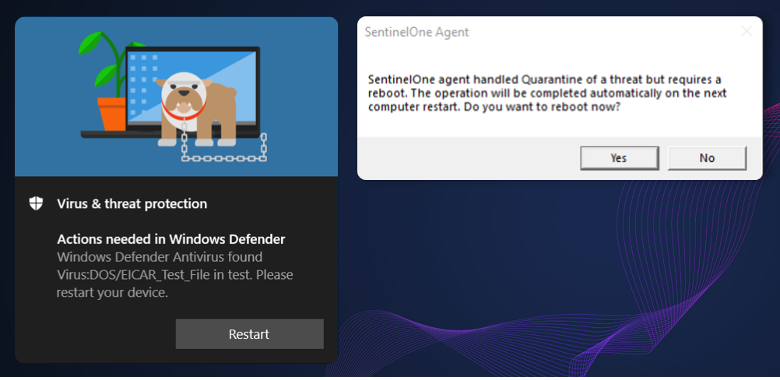

주요 보안 소프트웨어를 대상으로 아키도 와이퍼를 시도해본 결과 11개 제품 중 6개 제품(Microsoft Windows Defender 및 Windows Defender for Endpoint, TrendMicro ApexOne, Avast Antivirus, AVG Antivirus, SentinelOne) 등 절반 이상에서 유효한 것으로 나타났다고 한다. 아키도 와이퍼는 시스템에서 가장 신뢰할 수 있는 보안 소프트웨어 기능을 악용하기 때문에 검색하거나 파일 삭제를 막을 수 없다. 또 드라이버를 포함한 중요한 시스템 파일을 삭제할 수 있어 운영체제가 부팅되지 않을 수 있다.

회사 측은 발표에 앞서 2022년 7월과 8월 문제가 확인된 보안 제품 공급업체에 해당 취약점을 알렸다. 그 결과 통보를 받은 기업 중 마이크로소프트, 트렌드마이크로, 어베스트 3사만 수정 패치를 작성해 릴리스했다. 하지만 센티널원은 아직 확인되지 않았고 테스트를 거치지 않은 다른 기업 보안 제품에도 해당 익스플로잇이 잠재되어 있을 수 있다.

따라서 세이프브랜치는 현재 EDR이나 안티 바이러스 제품을 사용하는 조직은 해당 취약점에 대해 공급업체와 상의한 뒤 공급 업체가 제공한 소프트웨어 업데이트 또는 패치를 빠르게 설치하도록 권장했다. 관련 내용은 이곳에서 확인할 수 있다.