보안 대책으로 긴 암호를 사용하면 기억하는 게 힘들기 때문에 암호가 표시된 화면을 이미지로 저장하는 사람도 있다. 이런 이미지에서 비밀번호를 텍스트 데이터로 변환해 자격 증명을 도용하는 멀웨어가 발견됐다고 한다.

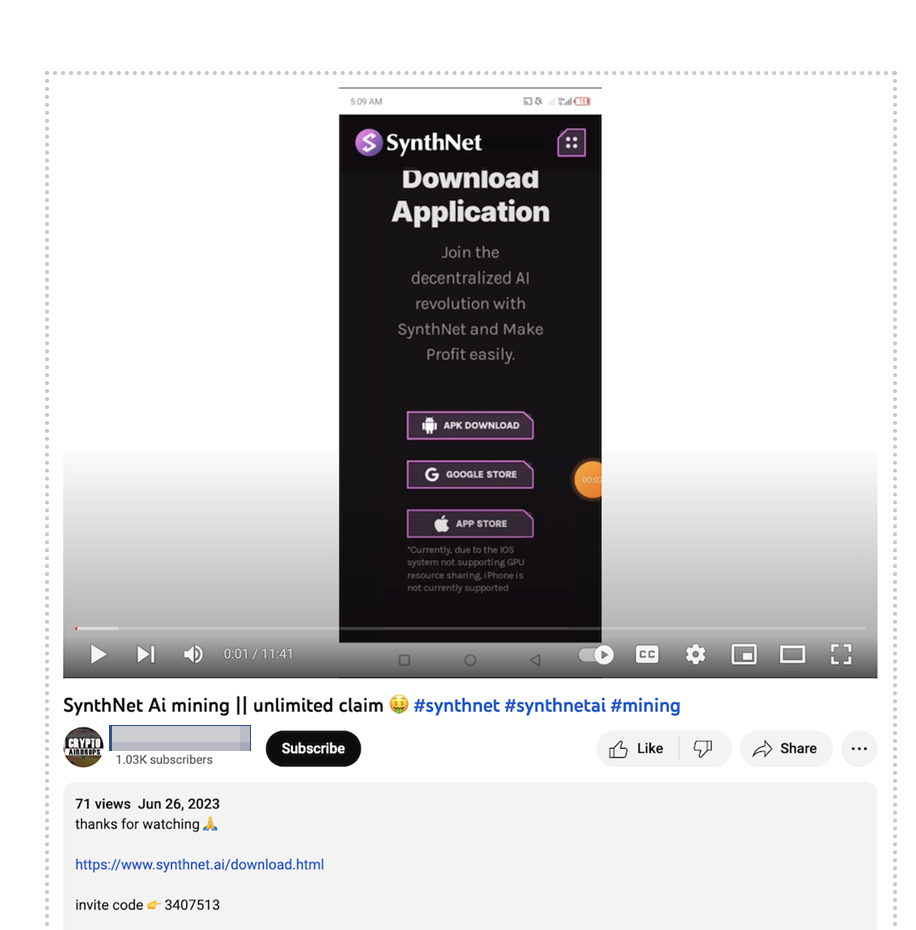

보안 기업 트렌드마이크로는 7월 28일 체리바이오스(CherryBlos), 페이크트레이드(FakeTrade)로 명명된 2가지 악성코드 제품군을 구글플레이에서 확인했다고 발표했다. 이 가운데 체리바이오스는 4월 처음 발견된 것으로 텔레그램, 트위터, 유튜브 등에서 홍보된 APK 파일을 통해 유포되고 있었다고 한다.

APK 파일은 다양한 명칭(GPTalk, Robot999, SynthNet)으로 AI 도구와 암호화폐 채굴 도구로 속이고 있으며 일부는 구글플레이에도 올라와 적발되기 전까지 1,000회 가량 다운로드됐다고 한다. 체리바이오스 주요 수법은 공식 채굴 앱을 모방한 가짜 UI를 이용해 암호화폐를 훔치는 것이다.

보도에 따르면 암호화폐 워렛을 새로 개설할 때 등 사용자에게 복원 문구나 암호가 나타날 경우가 있다고 한다. 이 복원 문구를 이용하면 누구나 지갑에 액세스할 수 있어 스크린샷을 찍는 게 권장되지 않지만 이미지로 PC나 스마트폰에 저장하는 이들이 적지 않다는 것.

체리바이오스는 클립보드를 납치하는 기능을 갖고 있으며 암호화폐 거래 수신자 주소를 위협 액터 주소로 자동 재작성하는 한편 사용자에게는 알 수 없게 원래 주소를 표시하는 교묘한 행동도 보였다고 한다.

이번에 발견된 또 다른 악성코드는 페이크트레이드는 주로 2021년, 2022년에 구글플레이에 올라온 31개 악의적 앱 총칭으로 쇼핑이나 돈을 벌 수 있다며 사용자를 속여 가짜 암호화폐와 교환해 광고를 보여주거나 구독에 가입하면 지갑에 입금했다. 가짜 앱 중에는 삭제까지 1만 회 다운로드된 것도 있다고 한다. 현재는 모두 삭제됐지만 트렌드마이크로는 위협 액터가 유사 공격 기법을 이용해 향후 캠페인을 계획하고 있을 수 있다고 지적했다.

두 악성코드 패밀리 중 한쪽은 배포된 APK 파일, 한쪽은 구글플레이에서 전달됐지만 암호화폐를 현금화할 수 없다는 불만이 많이 전해지고 있었다. 이를 통해 트렌드마이크로는 위험을 완화하기 위한 방어책으로 신뢰할 수 있는 출처나 평판이 좋은 개발자에게서만 앱을 다운로드해야 한다며 설치 전 앱 평가와 리뷰를 검토하고 부정적 리뷰나 사기로 신고가 많은 앱에 주의하라고 당부했다. 관련 내용은 이곳에서 확인할 수 있다.