보안 기업 위즈(Wiz)가 기업용 AI 서비스를 제공하는 SAP 시스템을 조사해 AI 서비스를 통해 고객 기업 클라우드 환경에 접근할 수 있는 취약점을 발견했다고 보고했다.

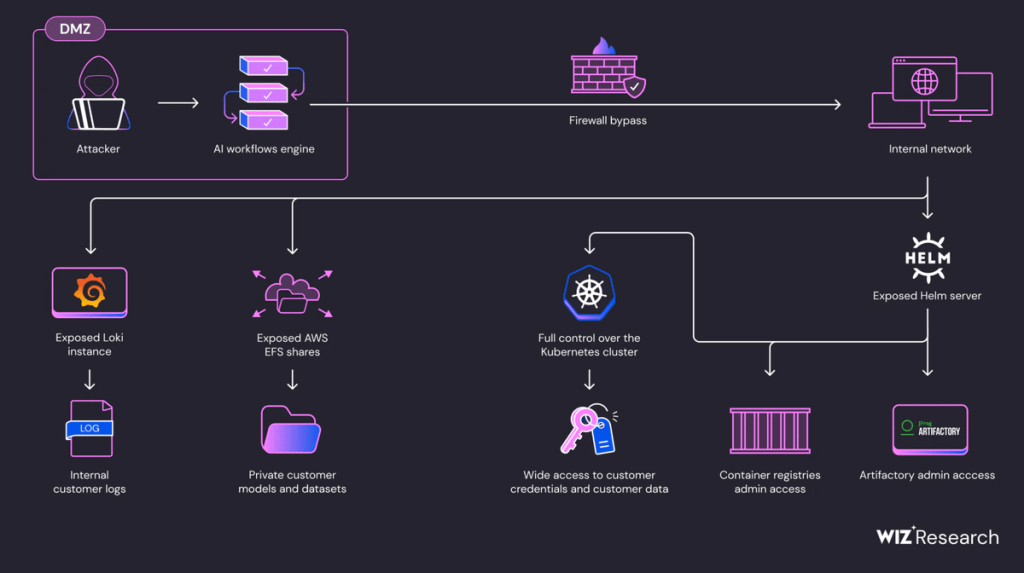

SAP AI 코어에는 액세스 키를 사용해 다른 클라우드 서비스 데이터를 읽고 AI 훈련에 활용하는 기능이 존재한다. 위즈가 발견한 취약점을 이용하면 악의적인 공격자가 서비스를 장악하여 고객 데이터에 접근하고 내부 성과물을 오염시키거나 관련 서비스 및 다른 고객 환경에 침입할 수 있었다고 한다. 공격 흐름은 AI 모델을 실행할 때 샌드박스화가 불충분했기 때문에 공격자가 악의적인 AI 모델을 이용한 훈련을 통해 불법 코드를 실행할 수 있었다는 게 근본적인 문제였다는 설명이다.

위즈가 취약점을 발견하기까지의 과정은 먼저 일반 SAP 사용자로서 AI 애플리케이션을 생성했다. 파일(Argo Workflow)을 사용해 새로운 쿠버네스 팟(Kubernetes Pod)을 실행했다. 팟 내에서는 임의 코드를 실행할 수 있었지만 네트워크 액세스 등의 기능은 엄격히 제한되어 있었다고 한다.

위즈는 다양한 구성을 시도해 봤다. 컨테이너를 루트(root)로 실행하는 등 위험한 행위는 어드미션 컨트롤러가 차단했지만 필드(shareProcessNamespace)를 사용해 프로세스 네임스페이스를 사이드카 컨테이너와 공유할 수 있다는 게 밝혀졌다. 마이크로서비스 간 데이터 공유를 제어하는 클러스터 Istio 서버에 대한 액세스 토큰을 얻을 수 있었다.

또 runAsUser와 runAsGroup을 사용해 Istio 사용자가 될 수 있었다. 이를 통해 팟 내부 네트워크에 무제한으로 액세스할 수 있게 됐다.

클러스터 내를 스캔하자 Grafana Loki 인스턴스가 발견됐고 위즈가 API를 사용해 Loki 설정을 표시하도록 요청해보니 응답에 Loki가 S3에 액세스하기 위해 사용한 AWS 시크릿이 포함되어 있었다.

AWS 시크릿을 사용해 AWS S3에 저장된 AI 코어 서비스 및 고객 팟에서 출력되는 대량 로그에 액세스할 수 있었다고 한다. 내부 네트워크에는 Loki 외에도 AWS EFS(Elastic File System) 인스턴스도 발견됐다. EFS 인스턴스는 기본적으로 공개로 설정되어 있어 액세스만 할 수 있다면 인증 없이 파일을 보거나 편집할 수 있다. 위즈는 실제로 사용되고 있는 고객 훈련 데이터 등 대량 AI 데이터를 발견했다.

EFS 인스턴스는 6개가 있었으며 여러 고객 데이터가 저장되어 있었다고 한다. 내부 네트워크 스캔을 계속하자 쿠버네스용 패키지 관리자인 Helm 서버 컴포넌트(Tiller) 존재가 드러났다. 틸러에도 인증 없이 액세스할 수 있었고 틸러를 통해 SAP 도커(Docker) 레지스트리와 Artifactory 서버에 액세스해 공급망 공격을 수행할 수 있었다.

또 틸러를 통해 관리 권한을 가진 새로운 팟을 생성하는 악의적인 패키지를 설치해 클러스터상에서 완전한 권한을 획득할 수 있었다고 한다. 완전한 권한이 있으면 공격자는 다른 고객 팟에 직접 액세스해 모델, 데이터셋, 코드 등 기밀 데이터를 훔치거나 AI 데이터를 오염시켜 모델 추론을 조작할 수 있다. 완전한 권한을 사용하면 SAP AI 코어 서비스 범위 외의 기밀 정보에도 액세스할 수 있다.

위즈는 이번 조사 결과에 대해 내부 네트워크는 안전하다는 전제로 서비스가 구성되어 있었기 때문에 첫 네트워크 제한을 극복하는 것만으로도 다양한 정보에 액세스할 수 있게 되어 버린 것이 문제라고 지적하며 다층 방어 중요성을 강조했다. 한편 이번 취약점은 1월 25일 SAP에 통보됐으며 이미 대응이 완료됐다고 한다. 관련 내용은 이곳에서 확인할 수 있다.