구글은 북한 정부 지원을 받은 해커가 크롬 제로데이 취약성 CVE-2022-0609를 악용해 미국을 거점으로 하는 뉴스 미디어나 IT, 암호화폐, 금융 서비스 등 폭넓은 업계에서 작업하는 수백 명 보유 컴퓨터를 악성코드에 감염시키려고 했다고 발표했다.

문제가 된 제로데이 취약점 CVE-2022-0609는 크롬에서 애니메이션을 실행한 뒤 해제, 메모리를 악용해 원격 코드를 실행할 수 있다. 이 제로데이 취약점은 북한 해킹 그룹 2곳에 의해 악용됐으며 각각 드림잡 작전(Operation Dream Job), 애플제우스 작전(Operation AppleJeus)으로 인식됐다.

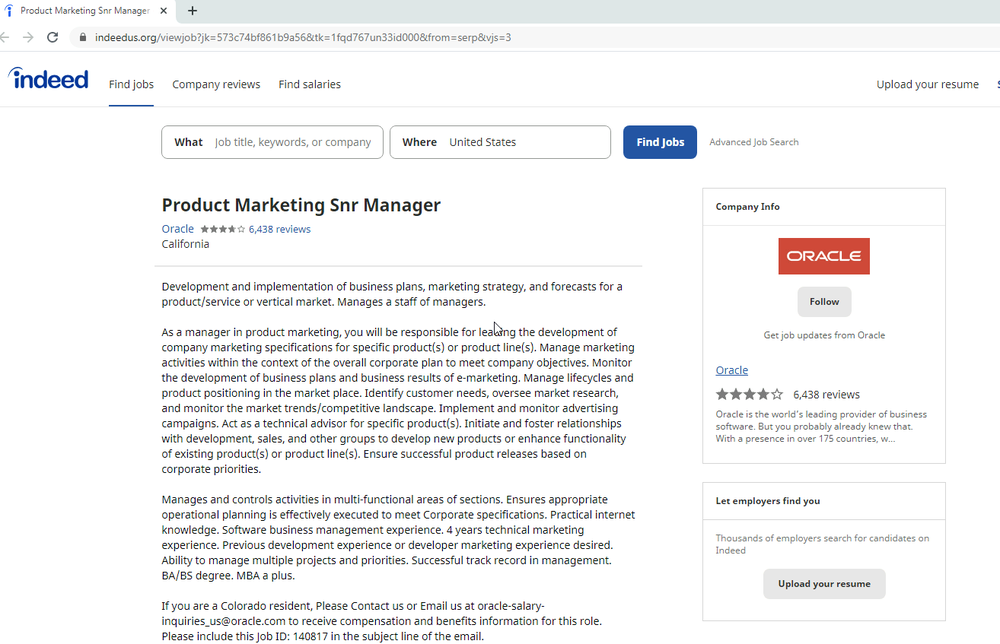

드림잡 작전은 2020년 6월경부터 확인된 캠페인으로 뉴스 미디어 10곳, 도메인 레지스트리, 웹호스팅 제공업체, 소프트웨어 벤더에서 일하는 250명 이상 개인이 대상이다. 피해자는 디즈니나 구글, 오라클 리크루터를 자칭하는 인물로부터 몰래 인재를 모집하고 있다는 거짓 이메일을 보냈다는 것. 이 이메일에는 유명 채용 사이트를 이용한 링크가 포함되어 있으며 타깃이 이 링크를 클릭하면 CVE-2022-0609를 악용하는 익스플로잇 킷이 아이프렝임에서 배포됐다.

애플제우스 작전은 2018년부터 확인되고 있으며 암호화폐나 핀테크 업계에서 일하는 85명 이상을 표적으로 한 캠페인이다. 해킹 그룹은 익스플로잇 킷을 아이프레임을로 배포하는 사이트 링크를 핀테크 기업 웹사이트로 속여 타깃에게 보냈다.

익스플로잇 킷은 피해자 클라이언트 정보를 가능한 한 수집하고 해킹을 위해 서버로 전송한다. 또 정보 수집 뿐 아니라 인터넷 뱅크나 암호화폐 거래소 해킹도 실시했다고 한다. 사용되고 있는 악성코드는 스토리지에 스스로의 흔적을 남기지 않고 메모리 내에서만 동작하는 데도 고도 기능을 갖기 때문에 검출이 곤란하다고 한다. 또 애플제우스 작전은 북한 정부가 지원하는 해킹 그룹 범행으론 처음으로 맥OS용으로 제작된 멀웨어가 사용된 게 특징이라고 한다.

구글 위협 분석 그룹에 따르면 CVE-2022-0609 존재가 밝혀진 건 2022년 2월이었다. 하지만 적어도 2018년경부터 공격이 시작됐기 때문에 북한 해킹 그룹은 오래 전부터 이 제로데이 취약성을 깨달았던 것으로 보인다. 북한 해커 그룹은 과거에도 크롬 내 또 다른 제로데이 취약점을 이용해 공격을 했던 적이 있었다. 참고로 현재 크롬 최신 버전 99 이후라면 CVE-2022-0609는 이미 수정되어 있다고 한다. 관련 내용은 이곳에서 확인할 수 있다.