리눅스용 악성 소프트웨어인 perfctl이 3년 이상 활동 중인 것으로 밝혀졌다. 이 악성 소프트웨어는 CPU를 100% 사용해 암호화폐인 모네로(Monero)를 채굴하며 서버 수백만 대를 표적으로 삼았고 서버 수천 대가 실제로 피해를 입었을 것으로 추정된다.

이 악성 소프트웨어에 대한 상세 내용을 보고한 건 보안 기업 아쿠아(Aqua)다. 하지만 perfctl 존재 자체는 3~4년 전부터 인터넷상에서 여러 차례 보고된 바 있다. 예를 들어 2022년 3월 2일 perfctl라는 프로세스가 CPU를 100% 사용하고 있다는 보고가 온라인 포럼에 올라왔다.

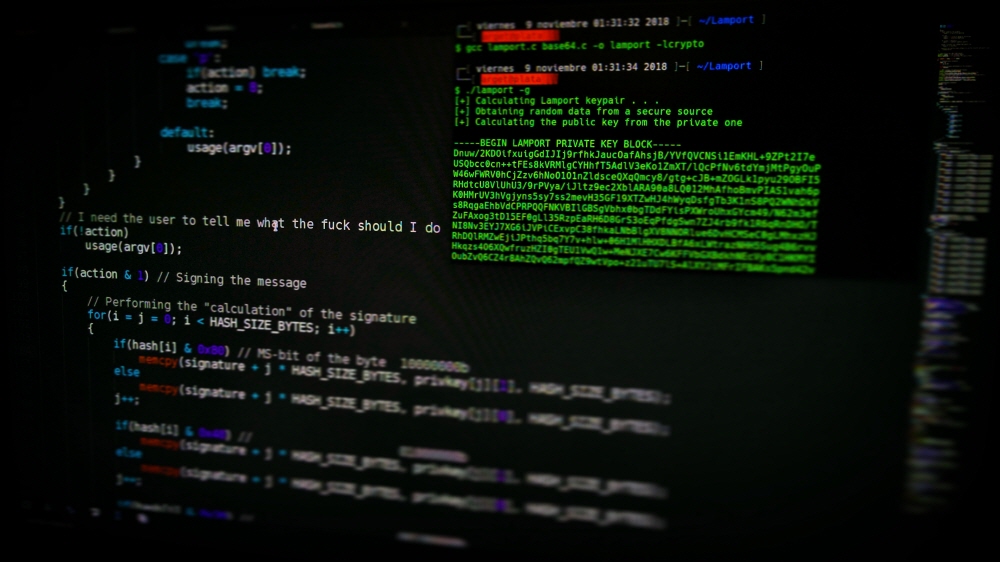

아쿠아 분석 결과 perfctl은 실행 시 유닉스 도메인 소켓을 사용한 내부 통신 경로와 토르(Tor)를 이용한 외부 통신 경로를 설정한 뒤 모네로 채굴 도구인 XMRig를 실행하는 게 확인됐다.

perfctl은 공격 대상 시스템에 여러 파일을 생성하며 그 중에서도 사용자가 로그아웃했을 때에만 채굴 작업을 수행하고 사용자가 로그인하면 즉시 작업을 중지하는 방식으로 탐지를 피하고 있었다. 또 경쟁하는 다른 악성 소프트웨어를 제거해 공격 대상 시스템 가동 시간을 늘리는 기능도 구현되어 있었다.

아쿠아는 perfctl을 탐지하기 위한 방법으로 /tmp, /usr, /root 폴더에 의심스러운 파일이 있는지 확인, CPU 사용률 급증 감시, 예상치 못한 위치에서 httpd나 sh 프로세스가 실행되는지 확인, 시스템 로그에서 ~/.profile 및 /etc/ld.so.preload 변경 확인, 외부 IP 주소 80.67.172.162, 176.10.107.180과 같은 토르 통신 감시, 암호화폐 채굴 풀 또는 프록시잭킹 서비스로의 연결 감시, 악의적인 IP 주소 46.101.139.173, 104.183.100.189, 198.211.126.180으로의 통신을 감시, ldd, top, lsof, crontab 등의 명령어가 트로이 목마가 포함된 악의적인 버전으로 교체되었는지 확인, 로그를 분석해 시스템 바이너리 부정 사용, 의심스러운 cron 작업, 에러 메시지 변조 감시 등을 들었다. 관련 내용은 이곳에서 확인할 수 있다.