윈용 파일 압축 소프트웨어인 WinRAR에서 RAR 파일을 열기만 하면 컴퓨터상에서 임의 코드를 실행할 수 있는 취약점인 CVE-2023-40477이 발견됐다고 보고됐다. 이미 해당 취약점을 수정한 버전 6.23이 출시된 만큼 사용자는 가능하면 빨리 업데이트하는 게 권장되고 있다.

WinRAR은 1995년 출시된 윈도용 셰어웨어로 RAR 포맷이나 ZIP 포맷 압축 등을 할 수 있는 것 외에 LZH나 7-Zip 등 압축 해제도 가능하다. 이번에 발견된 취약점은 제로데이 취약점을 비공개로 보고하기 위한 보안 연구 조직(Zero Day Initiative) 일원이 발견해 지난 6월 8일 보고했다.

이곳에 따르면 CVE-2023-40477 원인이 되는 버그는 복구 볼륨 처리에 존재한다고 한다. 사용자가 지정한 데이터가 적절하게 검증되지 않았기 때문에 발생해 할당된 버퍼 끝을 넘어 메모리에 액세스하는 버퍼 오버플로를 가능하게 한다. 공격자는 이 취약점을 이용해 악성 페이지 또는 악성 파일을 WinRAR에서 사용자에게 액세스해 임의 코드를 실행할 수 있다.

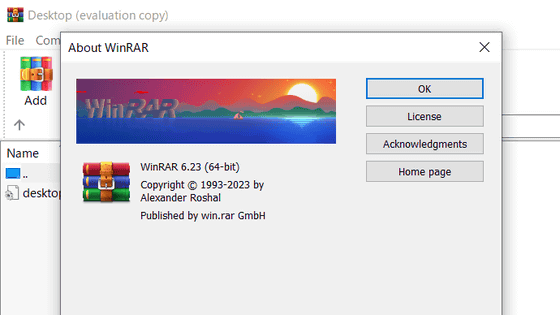

WinRAR 공급사인 RAR랩(RARLAB)은 지난 8월 2일자로 이 취약점을 수정한 버전인 6.23을 출시했다. 버전 6.23에선 CVE-2023-40477 수정 외에도 특수 작성된 압축 파일 내 아이템을 클릭하면 WinRAR이 잘못된 파일을 실행해버리는 버그도 수정됐다고 한다.

WinRAR에서 임의 코드 실행 취약점이 발견된 게 이번이 처음은 아니다. 2019년에는 사용하는 라이브라리 업데이트가 끊어져 악의적 파일을 실행할 수 있는 취약점이 발견됐다. 당시에는 원인이 되는 라이브러리가 삭제되어 ACE 포맷에 대한 대응이 취소됐다.

한편 보도에 따르면 마이크로소프트는 윈도11에서 RAR 포맷, 7-Zip 포맷, GZIP 포맷 네이티브 지원을 테스트 중이며 고급 기능이 필요하지 않다면 WinRAR 등 타사 소프트웨어는 필요하지 않게 될 것이라고 한다. 관련 내용은 이곳에서 확인할 수 있다.