마이크로소프트 검색엔진 빙에서 검색 결과를 바꾸거나 팀즈, 아웃룩, 마이크로소프트365 등에서 다른 빙 사용자 개인 정보에 액세스할 수 있는 위험한 취약성이 발견됐다. 취약점은 이미 수정됐지만 이메일과 문서 내용이 공개될 가능성이 지적됐다.

보안 기업 위즈리서치에 따르면 마이크로소프트의 클라우드 컴퓨팅 플랫폼인 애저에 설정 실수가 있어 공격자가 빙을 침해해 애저 사용자라면 누구라도 인증 없이 애플맄이션에 액세스할 수 있는 상태가 되어 있었다고 하는 것.

마이크로소프트는 애저 시스템에 애저AD(Azure Active Directory)라는 자체 싱글사인온 서비스를 도입했다. 애저AD는 단일 테넌트, 멀티 테넌트, 개인 계정 또는 후자 2가지 조합이라는 서로 다른 유형 계정 액세스를 제공하지만 단일 테넌트 애플리케이션에선 동일한 테넌트 사용자만 앱 인증(OAuth) 토큰을 발급한다. 반면 멀티 테넌트 애플리케이션에선 모든 애저 테넌트가 인증 토큰을 발행할 수 있다. 따라서 앱 개발자는 코드 내에서 토큰을 검사해 로그인할 수 있는 사용자를 확인해야 한다.

애저 앱 서비스, 애저 펑션의 경우 사용자가 버튼을 클릭하기만 하면 인증 기능을 추가할 수 있다. 애플리케이션 소유자에게는 언제나 부드러운 프로세스처럼 보이지만 이 서비스는 토큰 유효성을 보장하고 인증 클레임을 통해 사용자 신원을 확인하고 이에 따라 액세스를 프로비저닝하는 행위에 대한 책임이 있다. 애플리케이션 소유자에 있다는 건 분명하지 않다.

여기에서 발생하는 건 설정이나 검증 실수가 다발하는 문제다. 위즈리서치 조사에 따르면 마이크로소프트 자신이 설정 실수 함정에 빠져 버리고 있어 중요한 애플리케이션 취약성을 안은 채로 인터넷상 모든 이들에게 공개해 버리고 있다는 게 밝혀졌다고 한다.

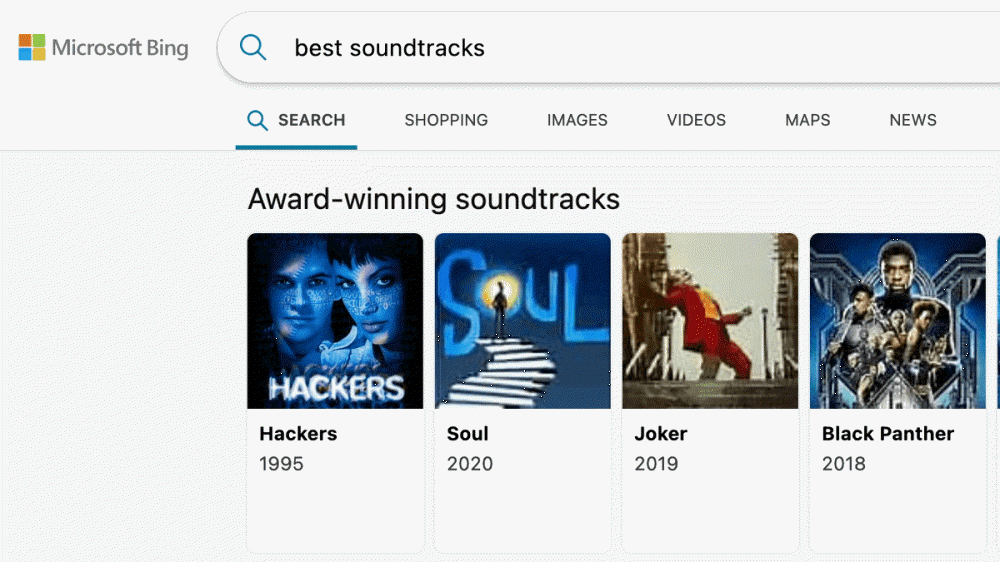

그 중 한 도메인(bingtrivia.azurewebsites.net)도 있다. 위즈리서치 측이 자신의 애저 계정을 이용해 이 앱에 로그인하자 빙 실시간 검색 결과를 제어할 수 있는 콘텐츠 관리 시스템을 발견했다. 이어 연구자가 시스템을 바꾸면 자신이 설정한 영상을 빙 검색 결과 추천란에 표시시킬 수 있게 됐다고 한다. 이 페이지에 도달한 사람은 누구나 빙 검색 결과를 조작해 오보와 피싱 캠페인을 배포할 수 있었을 가능성이 있다고 지적하고 있다.

또 위즈리서치가 빙 작업 섹션을 조사한 결과 유사한 취약점을 이용해 다른 사용자 마이크로소프트365 데이터에 액세스하고 아웃룩 메일, 캘린더, 팀즈 메시지, 셰어포인트 문서, 원드라이브 파일을 유출시키는 게 가능했던 것도 확인했다. 실제로 이 취약점을 활용해 타인 받은 편지함에서 메일을 읽는 실험에도 성공했다고 한다. 동일 취약점은 마이크로소프트 클라우드 1,000개 이상 앱과 웹사이트에서도 발견됐다.

이 취약점은 마이크로소프트가 빙 AI 기반 채팅 기능을 출시하기 며칠 전 패치를 적용했다. 위즈리서치는 2월 25일 다른 영향을 받는 응용 프로그램을 신고했고 마이크로소프트는 3월 20일 보고된 모든 문제를 해결했다고 발표했다. 또 마이크로소프트는 앞으로 구성 오류 위험을 줄이기 위해 추가 변경을 수행했다고 밝혔다.

위즈리서치는 취약점이 패치 적용 전에 악용됐다는 증거는 없다고 밝혔지만 애저AD 로그에서 이전 활동에 대한 모든 세부 정보를 확인할 수는 없기 때문에 이 문제가 몇 년 이전부터 악용됐을 가능성이 있다고 주장한다. 위즈리서치는 애저AD 애플리케이션을 사용하는 조직이 보안 침해를 나타내는 의심스러운 로그인이 없거나 애플리케이션 로그를 확인할 걸 권장한다. 관련 내용은 이곳에서 확인할 수 있다.