사이버 보안 기업인 AT&T에일리언랩(AT&T Alien Labs) 연구팀이 기존 서버와 소형 사물인터넷 장치 모두에 감염되는 스텔스성과 능숙함이 뛰어난 새로운 리눅스 멀웨어를 밝혔다. 연구팀은 시키테가(Sikitega)로 명명한 이 악성코드가 탐지되기 어려운 메커니즘 등 위협에 대해 설명했다.

연구팀에 따르면 시키테가가 검출되기 어려운 원인은 주로 2가지다. 첫째 감염될 때 매번 다른 암호키로 자신을 암호화하는 폴리모픽형 멀웨어다. 이렇게 하면 알려진 바이러스를 감염이 의심되는 파일 등과 대조하는 패턴 매칭을 이용한 검출을 할 수 없게 된다. 또 정규 클라우드 서비스를 악용해 발판이 되는 C2 서버를 호스팅하기 때문에 발신원을 특정하는 게 곤란해지고 있다고 한다.

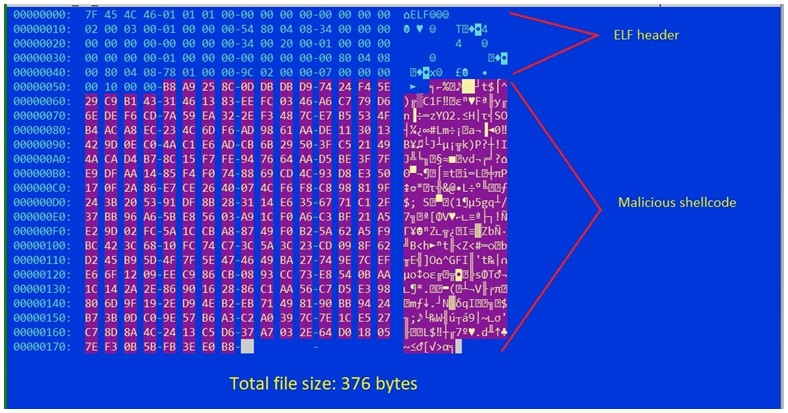

시키테가 악성코드가 포함된 파일을 생성하고 드롭하는 주요 드로퍼는 작고 달랑 376바이트 실행 파일이다. 첫 전달된 간단한 모듈은 각 링크가 이전 링크 일부에 응답해 다음 링크를 다운로드해 실행하는 다단계 감염 체인이 조합되어 인코딩이 이뤄진다. 배포할 때 폴리모픽 인코더를 사용해 멀웨어 세부 사항을 파악하기 어려워지고 있다.

시키테가 C2 서버는 대상 컴퓨터가 프로그램 동작을 수행하는 쉘 명령으로 응답한다. 이처럼 PC 메모리 내에서 커맨트가 실행되기 때문에 PC 안티바이러스 보호에 의한 검출이 곤란해져 스텔스성이 한층 더 높아진다는 것이다.

시키테가의 악성코드로서의 목적은 명확하지 않지만 암호화폐를 채굴하기 위한 소프트웨어를 보내는 게 목적 중 하나로 보여지고 있다. 다만 그 밖에도 웹캠 제어와 자격증명 도용 등이 동시에 이뤄지고 있으며 채굴이 악성코드 유일한 기능이 아니라 다른 최종 목적이 있다는 것도 우려되고 있다.

연구팀은 2022년부터 리눅스 악성코드가 급격하게 증가하고 있다고 보고하고 시스템 관리자에게 사용 가능한 보안 업데이트를 적용하고 모든 엔드포인트에서 위협을 지속적으로 모니터링하는 EDR을 이용해 가장 중요한 데이터를 정기 백업하라고 권했다. 관련 내용은 이곳에서 확인할 수 있다.