마이크로소프트 산하 보안 조직인 MSTIC(Microsoft Threat Intelligence Center)는 오스트리아에 위치한 DSIRF라는 민간 기업이 유럽과 중앙아메리카에 있는 조직을 해킹하기 위해 윈도와 어도비 리더에 대한 제로데이 공격을 했다고 보고했다. 동시에 여러 미디어가 DSIRF가 트로이목마를 사용했다는 마케팅 자료와 증언을 보도하고 있다.

DSIRF는 2016년 9월 오스트리아에서 설립됐다. 앞에선 무역업을 운영하는 것처럼 꾸몄지만 실제로는 선거 개입이나 부정 해킹 조작, 외국에서 정보 전술 등을 사업으로 실시하고 있다고 한다. 또 DSIRF는 기밀 데이터 자동 유출이나 위협 특정이나 추적 등을 하는 트로이목마인 서브제로(Subzero)를 이용해 테러와 범죄, 금융 사기에 응용할 수 있다고 한다. 오스트리아 내 보도에 따르면 DSIRF는 러시아와의 거래도 과거 있었고 2016년 미국 대통령 선거에서도 활약했다는 걸 참고 자료에 기록하고 있다고 한다.

이런 서브제로 감염에 DSIRF는 윈도와 어도비 애크로뱃 리더 제로데이 취약성을 악용하고 있었다고 한다. 지금까지 확인된 공격 대상은 오스트리아와 영국, 파나마 등 법률 사무소와 은행, 전략 컨설턴트 기업 등이다.

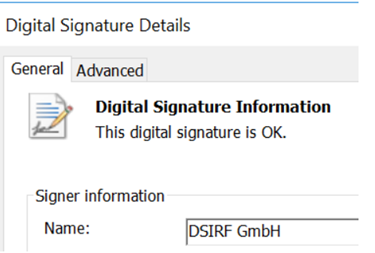

이 취약점은 어도비 리더 원격 코드 실행과 윈도 클라이언트/서버 런타임 서브시스템에서 권한 상승 취약점인 CVE-2022-22047을 악용한 것으로 임의 서명된 DLL 파일을 상대방에게 로딩시킬 수 있다. 서명된 DLL 파일은 DSIRFGmbH에 의해 서명됐다. 여기에 부동산 관련 파일로 꾸며 악의가 있는 매크로를 담은 엑셀 파일을 다운로드시키게 하는 수법도 사용하고 있었다고 한다.

MSTIC는 DSIRF를 KNOTWEED로 명명해 추적했다. MSTIC는 DSIRF와 이런 공격에 사용하는 악성 코드 사이에서 여러 연결점을 발견했다며 DSIRF 관련 깃허브 계정, DSIRF 발행 인증서가 있으며 서브제로가 DSIRF에 기인한다는 걸 나타내고 있다고 지적한다.

MSTIC는 민간에서 사이버 공격을 맡는 기업을 PSOA라고 부른다. MSTIC에 따르면 PSOA 비즈니스 모델에는 악의가 있는 툴을 고객에게 매도해 사용은 고객에게 맡기는 것과 PSOA 자신이 해킹 행위를 실행하는 2가지 종류가 있다고 한다. MSTIC는 DSIRF가 서브제로를 고객에게 팔면서 자신의 인프라를 이용해 공격을 하는 2가지 비즈니스 모델을 결합해 사업을 전개해왔다고 밝히고 있다. 관련 내용은 이곳에서 확인할 수 있다.