미국 연방수사국(FBI)과 미국 통신 회사 루멘(Lumen) 보안 연구팀이 네트워크 장비 26만 대에 악성코드를 감염시켜 구축된 중국 봇넷 랩터 트레인(Raptor Train)을 파괴했다고 발표했다. 랩터 트레인은 미국을 포함한 여러 국가 중요 인프라를 겨냥한 사이버 공격에 사용됐다.

랩터 트레인은 주로 미국과 대만군, 정부 기관, 고등 교육 기관, 통신 시설, 방위 산업, IT 기업을 목표로 한 봇넷으로 2020년 5월경부터 운영이 시작된 것으로 확인됐다. 루멘 내 위협 연구 및 운영 부서인 블랙로터스랩(Black Lotus Labs) 연구원이 손상된 라우터를 조사하는 과정에서 이 봇넷 존재를 발견했다.

랩터 트레인은 서버, 라우터, 모뎀, 네트워크 비디오 레코더(NVR), 디지털 비디오 레코더(DVR), 네트워크 카메라(IP 카메라), NAS 등 소비자용 기기에 악성코드를 감염시켜 형성된 봇넷이다. 주요 페이로드는 분산 서비스 거부(DDoS) 공격을 위한 악성코드인 미라이(Mirai) 변종인 노즈다이브(Nosedive)다. 다만 랩터 트레인이 디도스 공격을 실제로 수행했는지에 대한 정보는 아직 확인되지 않았다.

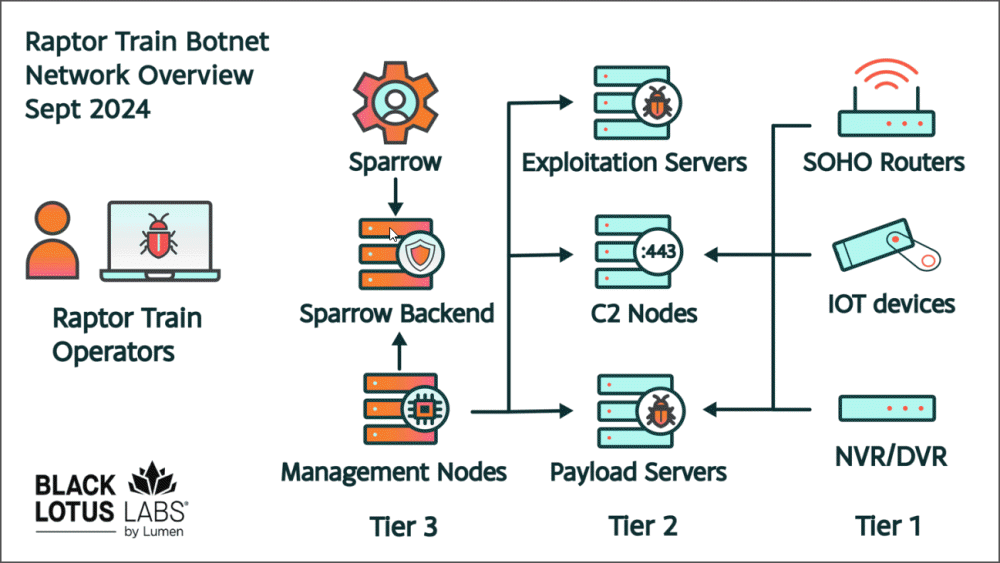

랩터 트레인은 3개 계층으로 구성되며 각 계층은 작업 전송, 익스플로잇 서버 또는 페이로드 서버 관리, 명령 및 제어(C2) 시스템 운영 등 역할을 담당한다. 시간이 지남에 따라 봇넷에 감염된 기기 수는 변동했지만 2020년 5월 이후 20만 대 이상 기기가 렙터 트레인 네트워크에 활용됐다. 2023년 6월에는 기기 6만 대가 활동 중이었던 것으로 파악됐다.

FBI에 따르면 랩터 트레인에 감염된 기기의 수는 26만 대를 초과했으며 감염된 기기 국가별 분포를 보면 미국이 47.9%, 베트남 8%, 독일 7.2%, 루마니아 3.7%, 홍콩 3.6%, 캐나다 3.5% 순이다.

9월 18일 뉴욕에서 열린 아스펜 사이버 서밋(Aspen Cyber Summit)에서 FBI 크리스토퍼 레이 국장은 랩터 트레인을 운영한 주체가 중국 정부 지원을 받는 플락스 타이푼(Flax Typhoon)이라는 위협 행위자라고 보고했다. FBI는 법원 허가를 받아 랩터 트레인 통제를 장악했다고 발표했으며 이 과정에서 플락스 타이푼은 감염된 기기를 새로운 서버로 이전하려고 시도하거나 FBI에 디도스 공격을 가하려 한 사실이 밝혀졌다.

FBI는 2024년 6월 랩터 트레인 3번째 계층(Tier 3) 상위 관리 서버에서 MySQL 데이터베이스를 확보했으며 여기에는 120만 대에 이르는 감염된 기기 기록이 포함되어 있었다. 그 중 38만 5,000대가 미국 내 시스템이었다. 랩터 트레인이 중국 베이징에 있는 차이나유니콤(China Unicom) 통신 IP 주소를 사용했다는 점에서 FBI는 이 공격이 중국 정부 지원을 받은 플락스 타이푼 해커가 회사(Beijing Integrity Technology Group)를 통해 실행한 사이버 공격이라고 특정했다.

블랙로터스랩 연구팀 역시 FBI와 마찬가지로 랩터 트레인 운영자가 중국 정부의 지원을 받은 해커인 플락스 타이푼일 가능성이 크다고 평가했다. 이유는 랩터 트레인이 중국의 이익에 부합하는 목표를 공격했으며 코드 기반과 인프라, 사용하는 언어, 기타 기술 및 절차가 중국과 유사하기 때문. 랩터 트레인 상위 계층과 하위 계층 간 연결이 중국의 근무 시간과 일치한다는 점도 이 주장을 뒷받침한다.

블랙로터스랩은 랩터 트레인이 20종 이상 장치 유형 제로데이 및 N-데이 취약성을 악용해 봇넷을 구축했다고 밝혔다. 연구팀은 사용자에게 정기적인 라우터 재부팅과 펌웨어 업데이트를 권장했다. 관련 내용은 이곳에서 확인할 수 있다.