구글 위협 분석 그룹(Google TAG)은 보안 연구자를 표적으로 한 제로데이 익스플로잇이 북한 정부가 지원하는 공격자에 의해 이뤄지고 있다며 수법을 설명해 눈길을 끈다.

북한 정부 백업을 받는 공격자는 엑스 등 소셜미디어를 이용해 목표로 한 보안 연구자와의 관계를 구축한다. 어떤 경우에는 실제로 엑스상에서 몇 개월에 걸쳐 타깃과 대화를 하고 공통 주제에 대해 타깃에 대한 협력을 제기한 적도 있었다고 한다.

공격자는 엑스를 통해 대상에 연락한 다음 시그널이나 왓츠앱 등 메시징 앱으로 이동해 대상과의 관계를 유지한 뒤 적어도 제로데이 익스플로잇 하나를 포함한 악성 프로그램을 전송했다고 한다. 이 악의적 프로그램은 대상 기기에서 수집한 정보와 스크린샷을 C2 서버로 전송하는 것으로 지금까지 북합과 관련된 해커 집단 공격 수법에서 볼 수 있는 것과 유사한 코드로 구축되고 있었다고 한다.

구글 위협 분석 그룹은 제로데이 익스플로잇 악용 취약성에 대해 현재 패치 적용 중이라는 이유로 세부 사항을 밝히지 않았다. 하지만 패치가 적용되는 즉시 구글 취약점 공개 정책에 따라 익스플로잇 분석과 추가 기술 세부 정보를 게시할 것이라고 선언했다.

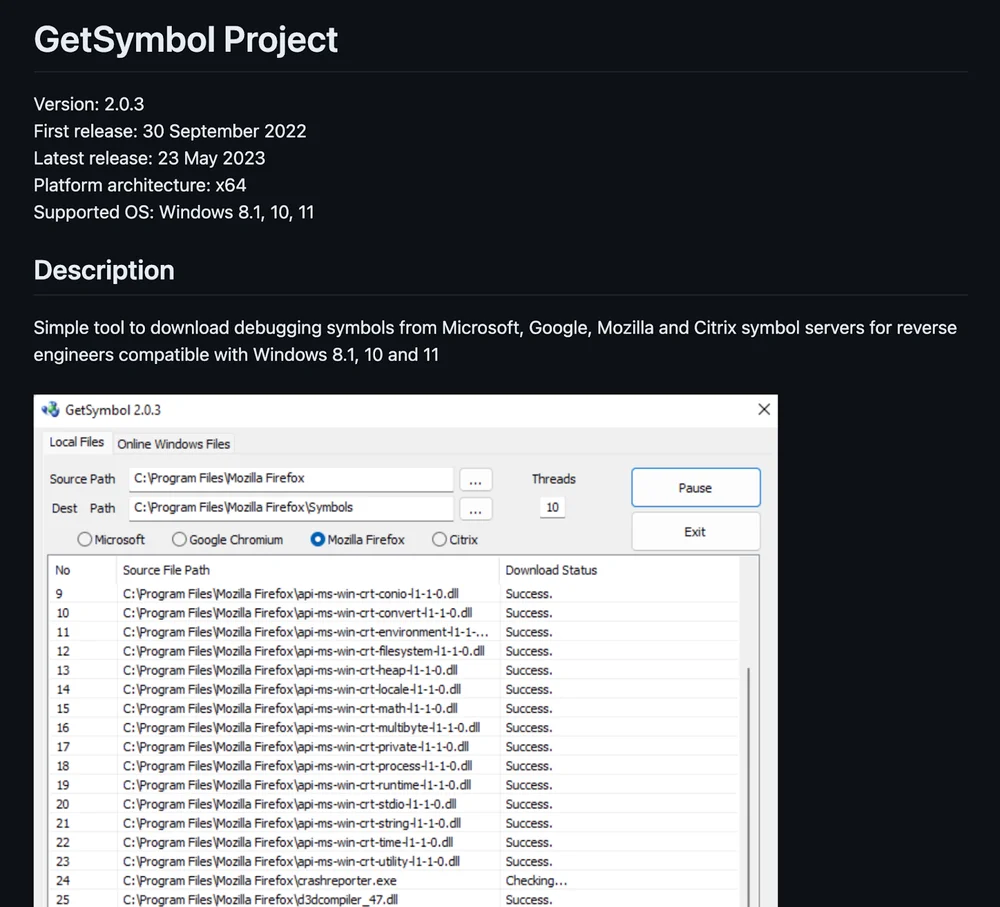

또 공격자는 디버그용 심벌을 마이크로소프트, 구글, 모질라, 시트릭스에서 다운로드하는 도구라고 명명한 윈도용 도구도 개발했다. 이 도구 소스 코드는 2022년 9월 30일부터 깃허브에서 공개됐으며 여러 차례 업데이트가 출시됐다. 처음에는 다양한 소스에서 심벌을 빠르고 쉽게 다운로드할 수 있는 도구지만 실제로는 공격자가 관리하는 서버에서 임의 코드를 다운로드해 실행하는 기능도 탑재되어 있었다고 한다.

구글 위협 분석 그룹은 이번 조사 결과를 보안 커뮤니티와 공유하고 인식을 높이고 이런 활동 대상이 될 수 있는 기업이나 개인과 공유할 걸 약속한다며 전술과 기술 이해를 강화하면 위협을 탐지하는 기능이 강화되어 업계 전반의 사용자 보호 강화로 이어질 것으로 기대하고 있다. 관련 내용은 이곳에서 확인할 수 있다.