마이크로소프트가 GPT-4를 포함한 대규모 언어 모델을 기반으로 한 제너레이티브 AI를 오피스 스위트 마이크로소프트365에 통합한 마이크로소프트 365 코파일럿(Microsoft 365 Copilot)을 발표했다. 텍스트로 간단한 지시만 하면 AI가 자동으로 메일이나 문서, 프레젠테이션용 자료를 만들어준다.

아웃룩에서 메일을 새로 작성할 때 본문 메뉴에서 코파일럿을 선택하면 텍스트 입력란이 나온다. 작성하고 싶은 문장 개요를 입력하면 주문대로 문장이 만들어진다. 또 아웃룩은 코파일럿으로 회신하겠냐는 제안도 한다. 코파일럿은 모바일 버전 앱에서도 사용할 수 있다.

파워포인트에서도 코파일럿에서 만들려는 프레젠테이션 자료 내용을 입력하면 자동으로 원하는 대로 프레젠테이션 자료가 작성된다. 코파일럿과의 채팅이 표시되면 여기에 세세한 지시만 입력하면 작성 자료가 수정된다. 파워포인트 사용법을 잘 모르는 사람도 고품질 프레젠테이션 자료를 만들 수 있는 것. 그 뿐 아니라 코파일럿은 프레젠테이션에서 말해야 할 내용을 적은 스피치 원고도 생각해준다.

원노트에선 30∼50명 규모로 졸업 축하 계획을 입력하면 졸업 축하 플랜이 자동 생성된다. 채팅란에서 투두목록을 만들라고 요청하면 조금 전 만들어진 계획에 따라 자동으로 투두목록에 생성된다.

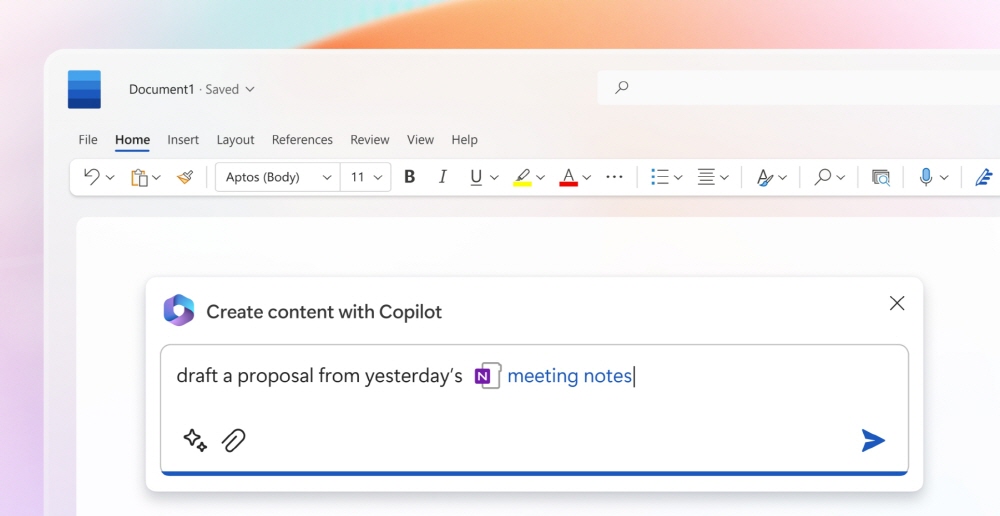

워드에선 졸업 축하로 말할 3분 스피치 원고 작성을 의뢰하면 원고를 작성해준다. 세세한 부분은 채팅란에서 수정할 수도 있다. 엑셀은 데이터를 기반으로 테이블과 그래프를 자동 생성할 수 있다. 데이터에 대한 설명을 요청할 수도 있다.

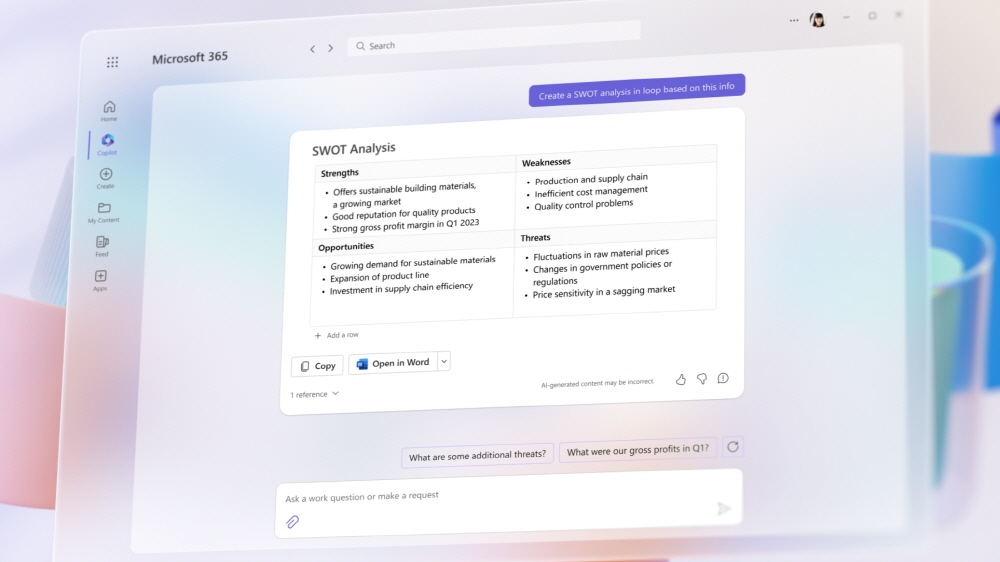

마이크로소프트 365 코파일럿은 사법 시험도 합격할 만한 정밀도로 문장을 생성할 수 있는 GPT-4를 포함한 대규모 언어 모델이 기반이며 지시를 입력하면 마이크로소프트 365 API군인 마이크로소프트 그래프(Microsoft Graph)를 통해 비즈니스 데이터에 액세스한다. 이 때문에 마이크로소프트 365 코파일럿은 단순히 문장을 작성할 뿐 아니라 지금까지의 회의 내용이나 이메일 교환에 근거한 문장이나 자료를 작성해준다는 게 포인트다. 개인 정보와 기밀 정보에 대한 액세스는 잘 관리되며 AI 학습에 사용되지 않아 AI를 통한 외부로의 정보 유출은 발생하지 않는다는 설명이다.

마이크로소프트는 캘린더와 연락처, 메일, 문서 등을 마이크로소프트 365 앱과 코파일럿을 통해 취급하는 시스템 전체를 비즈니스 채팅이라고 부른다. 마이크로소프트에 따르면 현재 이미 20개사 정도가 마이크로소프트 365 코파일럿을 시험 도입한 상태이며 앞으로 몇 개월 이내에 마이크로소프트 365에 코파일럿을 도입 예정이라고 한다. 관련 내용은 이곳에서 확인할 수 있다.

한편 마이크로소프트는 메일 소프트웨어인 마이크로소프트 아웃룩 포 윈도(Microsoft Outlook for Windows) 내 제로데이 취약점 CVE-2023-23397에 대한 핫픽스를 배포했다. 이 취약점은 러시아 해커 그룹에 의해 악용됐다는 게 지적됐다.

CVE-2023-23397은 위협 액터가 관리하는 서버에서 SMB, TCP445 포트 공유에 대한 UNC 경로를 포함하는 확장 MAPI 속성이 있는 메시지를 공격자에게 보내 트리거로 삼고 NTLM(New Technology LAN Manager) 자격 증명을 도용할 수 있어 마이크로소프트 아웃룩 필터링 서비스(Exchange Online Protection)와 관련한 심각한 권한 승격 취약성이다.

이 취약점은 윈도 버전 마이크로소프트 아웃룩 모든 버전에 영향을 미치지만 맥OS와 iOS, 안드로이드 버전 아웃룩에는 영향을 미치지 않는다. 또 아웃룩 온더웹, 마이크로소프트 365 같은 온라인 서비스는 NTLM 인증을 지원하지 않아 이런 유형 공격 영향을 받지 않는다.

보도에 따르면 이 취약점은 러시아 군참모본부 정보총국 GRU와 관련이 있는 해커 그룹이 2022년 4월부터 12월에 걸쳐 유럽 정부 기관과 군 에너지 관련, 수송 기관 네트워크를 대상으로 한 공격에 악용됐다고 한다. 마이크로소프트는 익스체인지 메시징 항목을 확인하고 속성에 UNC 경로가 압력됐는지 그러니까 이 공격 대상이 되지 않았는지 확인하는 스크립트도 올렸다. 관련 내용은 이곳에서 확인할 수 있다.