보안기업 가디코어(Guardicore)가 SSH 서버를 감염시키는 P2P 봇넷인 프리츠프로그(FritzFrog) 존재를 보고했다.

프리츠로그는 암호 인증 기술을 이용해 안전하게 원격 컴퓨터와 통신하기 위한 SSH 서버를 대상으로 한 새로운 P2P 봇넷. P2P로 동작하기 때문에 훔친 데이터를 수신하기 위해 제어 서버에 의존하는 게 아니라 감염된 많은 노드에 관리를 분산시킨다는 특징이 있다. 따라서 중앙집중화된 서버가 존재하지 않고 발견하는 게 어려워 완전히 종식시키기 어렵다.

가디코어 측은 프리츠프로그에서 흥미로운 점은 언뜻 연결되는 명확한 CNC 서버가 존재하지 않는다는 것이라며 원래 CNC 서버가 존재하지 않는다는 건 조사를 시작한 뒤에야 밝혀졌다고 밝혔다.

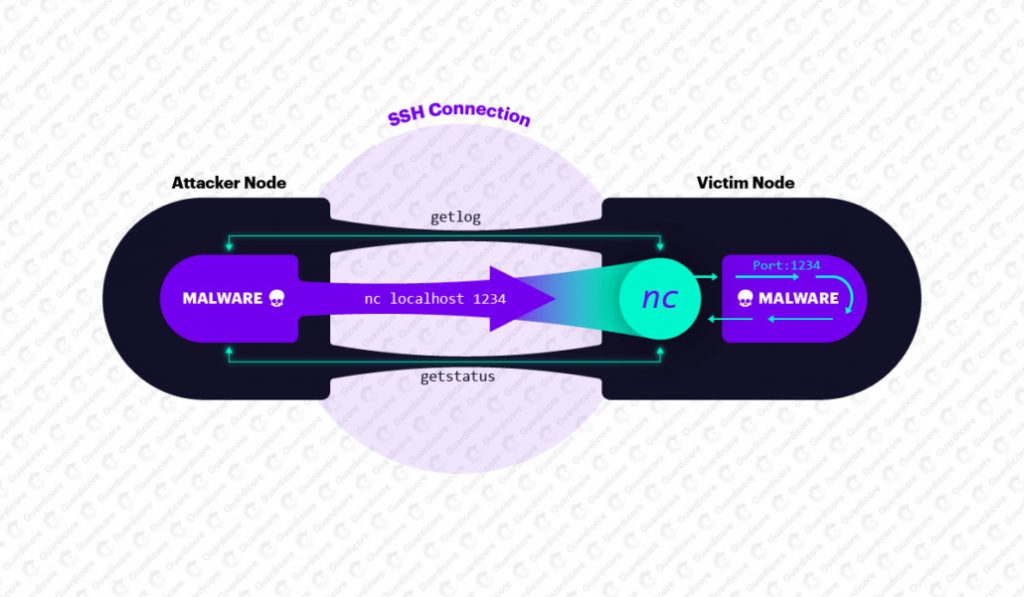

프리츠프로그는 악성 페이로드를 공격 대상 서버가 설치하면서 공격이 시작된다. 페이로드가 설치되면 데이터베이스와 로그를 도용하거나 파일을 다운로드할 수 있게 하는 등 30여 가지 명령을 실행할 수 있다. 또 방화벽 등을 통한 보호 방지를 위해 프리츠프로그는 SSH 서버를 통해 감염된 컴퓨터의 넷캣(Netcat) 클라이언트에 명령을 삽입하고 넷캣에서 악성버서에 연결하는 방법을 취한다고 한다. 또 이 악성 서버는 프리츠프로그에 감염된 컴퓨터 중 하나에 호스팅될 가능성이 지적되고 있으며 프리츠프로그의 P2P 구조의 취약점이 될 전망이 있다고 밝히고 있다.

가디코어가 밝힌 프리츠프로그의 특징을 보면 2020년 1월 이후 소프트웨어 바이너리 적어도 20개 버전에서 발견되고 있다는 것. 네트워크 관리자가 시스템 관리에 사용하는 SSH 서버 감염에 초점을 맞추고 있다는 것. 감염된 서버에 백도어를 만들고 과거 발견된 봇넷보다 포괄적으로 취약한 로그인 암호를 추측하는데 사용되는 로그인 자격 증명 목록을 사용하고 있다.

이런 특징을 정리하면 프리츠프로그는 효과적으로 검출이 곤란하고 제거하기 어려운 봇넷이라고 할 수 있다. 따라서 이 봇넷을 구축하기 위해 상당한 자원이 필요하고 사용하는 건 평균 이상 운영자로 추측할 수 있다. 또 프리츠프로그는 메모리 내에서만 실행되는 진화된 버전과 페이로드와 결합되어 있어 바이러스 백신이나 엔드포인트 보호를 위한 악성코드 탐지에도 강하다고 평가되고 있다.

프리츠프로그는 P2P로 동작하기 때문에 보안 기업이나 법 집행기관이 봇넷 작동을 중지시키는 건 상당히 어렵다. 이런 종류 악성코드에 대한 일반적 대처법은 CNC 서버 제어를 탈취하는 것이지만 프리츠프로그에 감염된 서버는 서로 분산 제어를 실행할 경우 이 방법으론 해결이 불가능하다.

연구팀은 2020년 1월경 내부에서 처음 프리츠프로그를 발견했다고 밝히고 있으며 이후 정부기관이나 금융기관, 통신사, 대학 등이 소유한 수천만 IP 주소를 대상으로 프리츠프로그가 확산되어 왔다고 밝히고 있다. 현재 프리츠프로그에 감염된 건 미국과 유럽 유명 대학이나 철도회사 등이 보유한 서버 500대 정도라고 한다.

가디코어 측은 또 프리츠프로그에 침입해 분석하기 위해 봇넷 명령 전송과 데이터 수신에 사용하는 암호화 키를 교환하는 프로그램을 개발하고 있다. 지적했듯 프리츠프로그는 감지하기 어려운 봇넷이지만 가디코어는 SSH 서버에서 실행된 프리츠프로그를 감지하는 스크립트를 공개하고 이를 이용해 서버 소유자가 자신의 서버가 프리츠프로그에 감염되어 있는지 확인할 수 있다고 밝히고 있다. 관련 내용은 이곳에서 확인할 수 있다.