보안 소프트웨어 개발사인 룩아웃(Lookout)이 7월 1일 중국 신장 위구르 자치구에 거주하는 위구르족을 대상으로 한 악성코드를 통한 감시 활동이 몇 년에 걸쳐 이뤄지고 있다고 발표했다. 룩아웃이 발견한 건 안드로이드 기기에서 작동하는 악성코드 4종으로 위구르족 뿐 아니라 중국 국외 이슬람교도를 대상으로 했을 가능성이 있다고 한다.

회사 측이 발견한 악성코드 4종(SilkBean, DoubleAgent, CarbonSteal, GoldenEagle)을 통한 감시는 2013년부터 이뤄지고 있었다고 보고 있다. 모니터링 도구의 주요 목적은 사용자 개인 정보를 수집해 악성코드는 안드로이드용 앱을 트로이목마로 개인 기기에 설치한 것이었다고 한다.

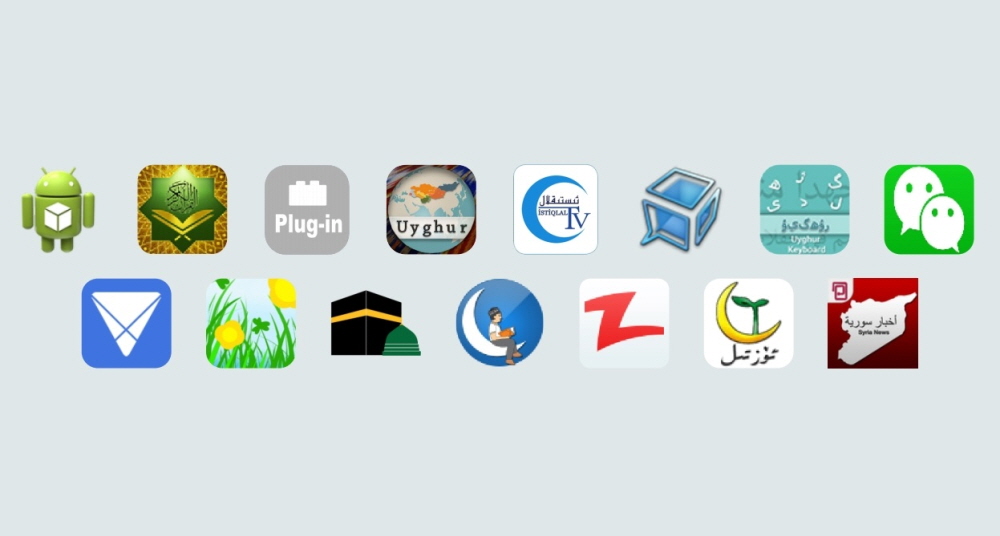

악성코드 4종이 숨어 있던 애플리케이션은 위구르어 음악 서비스(Sarkuy)와 위구르어 약학 앱(TIBBIYJAWHAR), 위구르어 인터넷숍(Tawarim) 같은 안드로이드용 앱이다. 이들 앱을 검토한 결과 감시 대상은 중국 내 위구르족 뿐 아니라 티베트족 일부와 중국 국외에 거주하는 위구르족도 표적이 되고 있었던 것으로 밝혀지고 있다.

또 조사를 통해 터키 내비게이션(Turkey Navigation), 쿠웨이트 FM라디오(A2Z Kuwait FM Radio), 시리아 뉴스(Syria News)라는 안드로이드용 앱으로도 악성코드에 의한 감시가 이뤄지고 있었으며 중국 외에 터키와 쿠웨이트, 시리아 등 적어도 14개국 무슬림도 악성코드에 의한 감시 대상이 됐을 가능성이 있다는 것도 밝혀지고 있다.

중국은 과거에도 신장 위구르 자치구에 가는 여행자 스마트폰에 국경경비대가 감시용 앱을 강제 설치하는 행위를 하다가 발각된 바 있다. 룩아웃은 중국 정부가 2014년 발생한 쿤밍역 폭력 테러 사건을 계기로 폭력 테러에 대한 단속을 강화한 점에서 이전부터 진행된 악성코드에 의한 위구르족 감시도 한층 강화된 것으로 추정하고 있다. 또 룩아웃은 악성코드에 의한 감시 활동이 중국에 본사를 둔 여러 해커 집단(APT15, Ke3chang, Mirage, Vixen Panda, Playful Dragon) 등과도 관련이 있을 가능성이 있다고 시사하고 있다.

악성코드 영향을 받는 모니터링 응용 프로그램은 모든 피싱 메일과 피싱 사이트, 허위 앱스토어를 통해 배포된 것으로 구글플레이를 통해 전달된 앱은 없다고 한다. 일반 스토어 외에 다른 곳에서 앱을 내려 받는 데 대한 위험성을 지적한 것이다. 관련 내용은 이곳에서 확인할 수 있다.